Всем привет!

Сейчас будет совершенно неожиданная тема: поговорим про автомобили!

Современные автомашинки уже давным-давно представляют из себя довольно сложные кибер-физические системы. Фактически автомобилем теперь управляет бортовой компьютер, или даже несколько. Водитель заводит своё авто, крутит рулём, давит на педали, включает поворотники, но все эти манипуляции попадают не напрямую в двигатель, тормоза и лампочки в фарах, как было раньше. Сейчас же практически во всех автомобилях все действия водителя конвертируются в цифру и по шине данных передаются в компьютеризированные бортовые системы, которые далее уже сами управляют всем остальным автомобилем (подробнее рассказано здесь). Фактически, современное авто для водителя — это компьютерный симулятор. Но едет он по дорогам вполне реальным, совершенно не симулируемым.

// Кстати, всё тоже самое верно и для автономных машинок — но только там за рулём «авто-симулятора» сидит не живой человек, а сложная и очень умная компьютерная программа. И с точки зрения безопасности кто именно управляет автомобилем разницы большой нет — будь это человек, или же автономная компьютерная система с камерами во все стороны, алгоритмами анализа картинок и принятия решения куда и как ехать дальше.

Теперь немного более подробней про киберустройство современного автотранспорта. Там всё немного сложнее.

На борту вашего (и любого другого) автомобиля может быть установлено несколько десятков электронных блоков, объединённых в информационную сеть для управления двигателем, АКПП, подвеской, тормозной системой, освещением, контролем доступа в автомобиль, мультимедиа/навигацией — да вообще всем. Современные автомобили — весьма умные. Ассистенты вождения крутят руль, тормозят и разгоняют автомобиль. Блоки телематики принимают и пересылают данные в облачные инфраструктуры, и т.д.

В общем, чем дальше в лес – тем сложнее становятся автомобили.

А дальше – начинается самое интересное. Ведь как только автомобиль становится подключённым к внешним сетям (например, если в нём есть sim-карта и приходят какие-то обновления, собирается телеметрия), то нужно понимать, что есть риск хакерской атаки на бортовые системы автомобиля. Что при наличии уязвимостей в цифровых компонентах автомобилей — туда при желании может залезть какой-нибудь кибернегодяй. И последствия кибератаки на ваше авто могут быть совершенно непредсказуемыми.

И тогда, само собой, возникают вопросы. Во-первых, насколько актуальна кибербезопасность для современных автомобилей? И, во-вторых, насколько она реальна? Можно ли защитить автомобили от возможных хакерских атак?

Отвечаю на первый вопрос: увы, мир жесток, циничен и несправедлив.

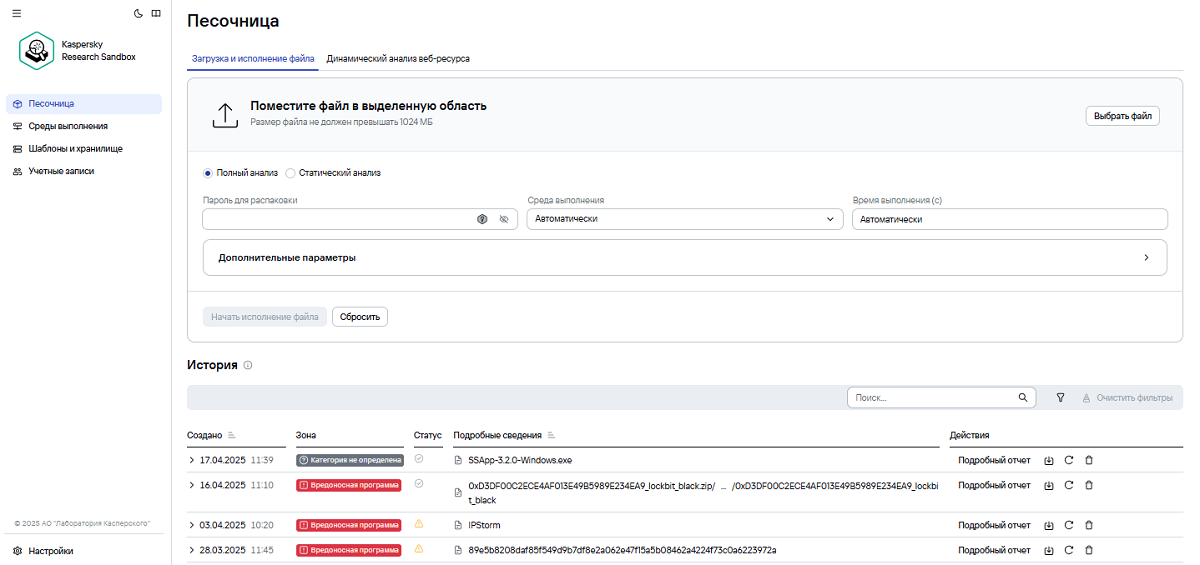

Как показали наши недавние исследования, к сожалению, многие современные автомобили уязвимы и не выдерживают хакерские атаки. Причём это относится не только к легковым автомобилям, но и к более серьёзному транспорту, например, к общественному и грузовому. То есть, ответ на первый вопрос простой и весьма неутешительный.

Ответ на второй вопрос сложнее, но он есть. Зайду издали.

Бороться с уязвимостями в современных автомобилях – весьма непростая задача, поскольку производители собирают их из готовых частей, которые они, в свою очередь, получают от своих поставщиков. При этом если уровень доверия к механике всё же довольно высокий, то с доверием к цифре, к сожалению, всё наоборот.

Что же делать? Устраивать глобальный аудит исходников многомиллионов строк кода? Но даже тут нет никакой гарантии, что результат будет достигнут. Вернее, мы практически уверены, что достичь 100% безопасности (или даже приемлемо близкой к 100%) этими методами невозможно.

По этой причине наш ответ кардинален: необходимо менять архитектуру киберпространства в автомобилях и строить её на совершенно других принципах. Например, на основе кибериммунитета. То есть, что называется, «secure by design».

Возможно ли это? — да! Мы знаем что и как надо делать. И первый шаг — наше участие в стартапе АТОМ. Мы работаем вместе с той самой командой, которая разрабатывает отечественный электромобиль с нуля.

Вот такой симпатичный:

Кто следил за нашими новостями, знает, что совсем недавно мы с АТОМом официально заявили о технологическом партнёрстве.

Дальше: первый АТОМмобиль…