Сначала краткое изложение событий.

10 сентября ransomware-малвара DoppelPaymer шифрует 30 серверов больницы г.Дюссельдорфа из-за чего пропускная способность учреждения существенно деградирует. Неделю спустя по этой причине больница отказывает в приёме пациентке, срочно нуждающейся в операции, перенаправляя её в соседний город. По пути она умирает. Это первая известная человеческая жертва вследствие ransomware-атаки.

Это очень грустный случай. Он тем более грустный, что здесь сошлись фатальная случайность, пренебрежение к основным правилам компьютерной гигиены и неспособность правоохранительных органов противостоять организованной преступности.

Немного технических деталей: атакована больница была через уязвимость в серверах Citrix Netscaler, также известную как «Shitrix». Кстати, обновление, устраняющее уязвимость, доступно с января – это я по теме важности регулярных обновлений для всех умных железок – всех вообще, а не выборочно. По всей видимости, системные администраторы всё же допустили значительное временнóе окно между выходом обновления и его установкой: именно в этот промежуток злоумышленники смогли проникнуть в сеть и установить бэкдор.

Что вообще происходит с этим миром? Как можно больнице допустить такой инцидент, чтобы хакеры смогли затроянить систему через известную уже уязвимость, для которой был патч? Сколько раз мы говорили, что FreeBSD (а именно на ней работает Netscaler) – не только не гарантия безопасности, но наоборот – «ложный друг» безопасника? В этой операционной системе точно так же есть недостатки, использующиеся в сложных кибератаках. Более того, для организаций критической инфраструктуры обязательна многоуровневая защита, где каждый уровень способен страховать другие. Если бы в сети больницы стояла надёжная защита, то хакерам скорее всего не удалось бы осуществить задуманное.

А вот дальше начинаются предположения. Не исключено, что через некоторое время доступ к бэкдору был продан другим хакерам на подпольном форуме как «университет» — атака действительно была изначально нацелена на местный Heinrich Heine University. Именно он был указан в письме вымогателей, когда они потребовали выкуп за возврат зашифрованных данных. Когда хакеры узнали, что это больница, то немедленно предоставили ключи шифрования и исчезли. Видимо затрояненые больницы не пользуются спросом у киберкриминала – слишком «токсичный» актив (что, собственно, и было доказано). Однако, это не спасло ситуацию.

Теперь же самый интересный вопрос: кто это сделал?

Вероятнее всего, что за DoppelPaymer стоит известная хакерская группировка Evil Corp, на которой висит ответственность за десятки других громких взломов и вымогательств (в том числе громкая атака на сеть Garmin). В 2019-м правительство США выпустило ордер на арест людей, причастных к деятельности Evil Corp и объявило награду в $5млн за помощь в поимке. Что любопытно – личности преступников известны, а сами они до недавнего времени бравировали крутыми (обратите внимание на номер на фотке внизу) тачками и вели богемный образ жизни.

источник

источник

Полиция Германии сейчас проводит расследование для выяснения реальных причин смерти пациентки. Надеюсь, что немецкие власти запросят от России содействия в задержании преступников — и это прямое обращение действительно наконец-то сдвинет ситуацию с мёртвой точки.

Для возбуждения уголовного дела требуется по крайней мере формальное заявление или предмет преступления. «Написано на заборе» правовая система не принимает к рассмотрению. Нет заявления – нет дела, потому что иначе любой адвокат вмиг его развалит. Если есть серьёзные доказательства преступления, то надо запускать нормальную процедуру, основанную на межгосударственном взаимодействии. Как говорится «that’s the way it works». Правительствам имеет смысл превозмочь свои геополитические предрассудки и действовать совместно. А покамест из-за политической заморозки международного сотрудничества уже гибнут люди, а киберкриминал оборзел до космических масштабов.

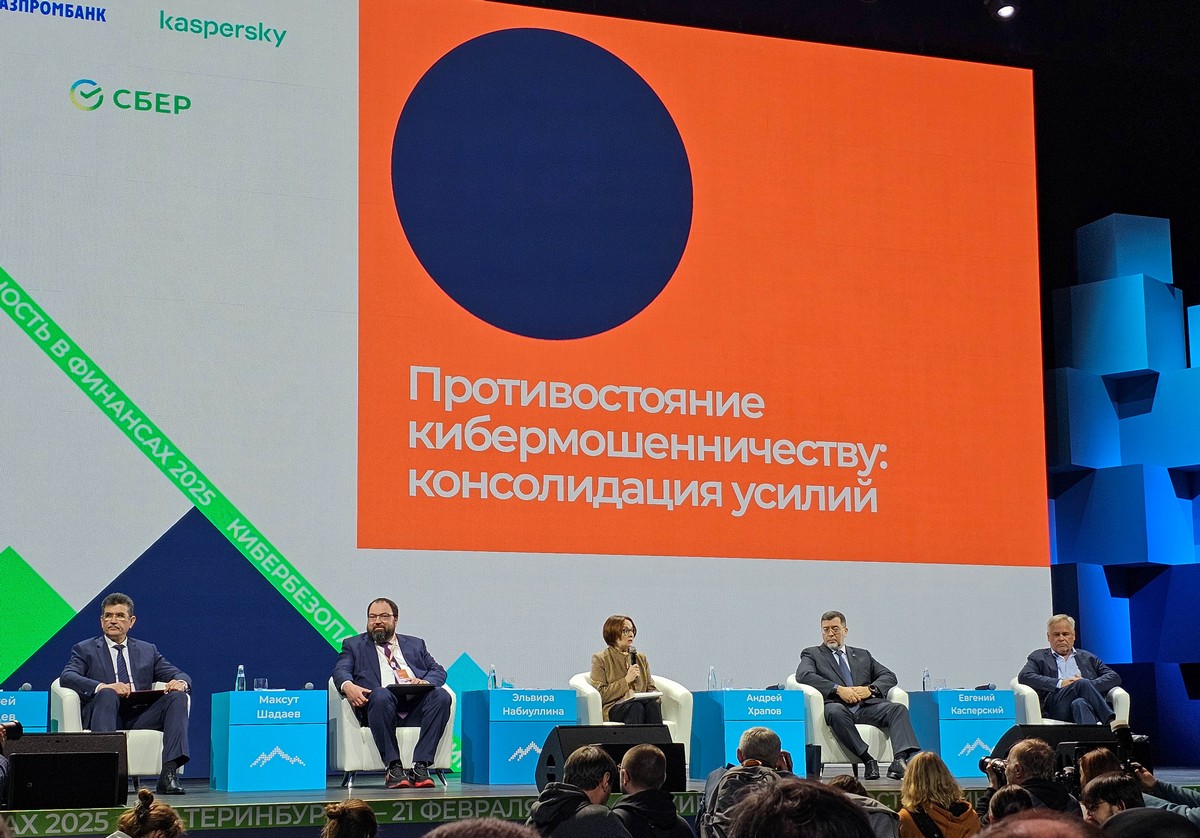

UPD: первый шаг к восстановлению сотрудничества в кибербезопасности сделан.

Кстати, а вы заметили, что в прессе почти нет новостей об успешных атаках шифровальщиков против российских организаций? Оставив в стороне смешную конспирологию о том, что «рансомварщики» работают под «крышей» российских спецслужб (не могут же они «крышевать» также китайских, корейских, украинских, иранских и прочих других хакеров), у меня остаётся только один разумный ответ этому парадоксу.

Да потому что подавляющее большинство российских предприятий защищено нормальной киберзащитой, а в перспективе ещё лучше накроется киберимунной операционкой. Да, да, той самой защитой, которую в США запретили использовать в государственных учреждениях.

UPD2: Вчера стало известно, что из-за ransomware-атаки крупнейшая американская больничная сеть UHS отключила компьютерную систему, обслуживающую ~250 учреждений по всей стране, переведя регистрацию пациентов на бумагу. Подробности пока неизвестны.