Всем привет!

Тем временем в наши не только непростые, но и весьма многообещающие (да-да!) времена мы радикально перестраиваем бюджеты: отсекаем спонсорские-рекламные растраты, не влияющие напрямую на разработку новых технологий и продуктов. И, конечно, как и прежде, целимся на максимально быстрое развитие секьюрити-продуктов, в том числе на замену печально уходящим с российского рынка.

Например, на замену Splunk, который ушёл из России ещё до ковидных времён и прилагающихся карантинных событий — аж в 2019м году это случилось! – хотя ничего вроде бы не предвещало. Но это заставило нас задуматься (рыночек порешал, а у него рука уверенная..) — короче вместо импортного Спланка теперь у нас есть своя Кума. Которая, между прочим, в нынешних объёмах и формах вполне себе кроет и спланки разные, и прочие поделия, да и вообще: =>

Если мы берёмся делать что-то по полной программе и весьма серьёзно, то => вывод однозначен. // Сроки примерно тоже.

И не только это, поскольку начало списка требует продолжения — Brain4Net, например. А вот сильно потяжелее: МойОфис. И что-то мне шепчет в ухо, что дальше будет только интересней! И так далее, и тем более…

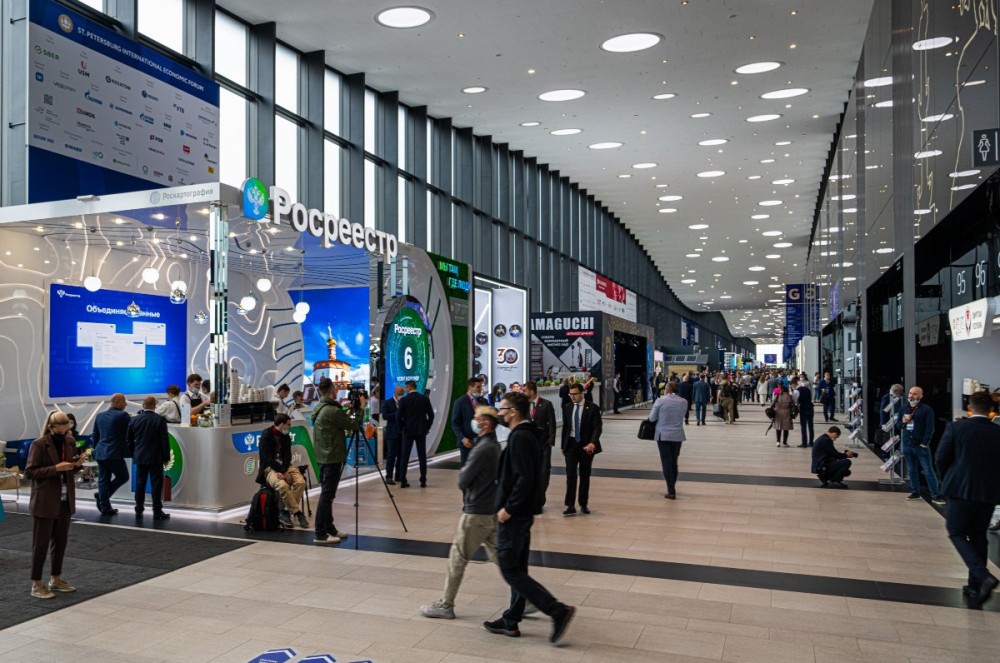

Но тем временем я же про Абу-Даби! А здесь есть куда [не только поработать, повстречаться, рассказать и обсудить], но и туризмом заняться! Ой, что-то я как скоморох у шапито изъясняться начал.

Ладно, давайте я лучше проиллюстрирую тему Объединённых Арабских Эмиратов вот такой галереей картинок:

Дальше: больше фото…