Всем привет!

Мы тут периодически-регулярно рассказываем про наши технологии, успехи в бизнесе и прочую корпоративную кухню. Вот новый пост о дуализме сервисов и продуктов, оригинально опубликованный в Форбсе.

———-8<———-

Мир основан на стереотипах и секюрити-индустрия тому не исключение.

Например, есть мнение, что мы разрабатываем только домашние антивирусы. В действительности, мы давно делаем не только антивирусы и не только для домашних компьютеров.

Доля бизнес-продуктов и технологий в нашей выручке сейчас составляет 40%, причём продажи в этом сегменте растут быстрее, чем на B2C-рынке. В некоторых странах продажи персональных продуктов упёрлись в потолок выше которого не прыгнешь, а в бизнес-сегменте у нас ещё много возможностей.

Особое, стратегическое место в бизнес-сегменте занимает работа с крупными корпоративными заказчиками. Для них необходимо «затачивать» существующие продукты и разрабатывать новые. За несколько лет в этой области у нас состоялось немало премьер: защита от DDoS атак и банковского мошенничества, решения для виртуальных сред, систем хранения данных и корпоративных мобильных устройств. У нас есть специализированные вертикальные решения, в том числе для банков, дата центров и правительственных групп реагирования на кибер-инциденты. Ещё больше планов: защита индустриальных систем, защита от таргетированных атак, защита для банкоматов и кассовых терминалов. Как результат – в списке наших заказчиков появились такие имена как Полиция Лондона, Axel Springer, Hankook Tire, Riverside Healthcare, Deutsche Flugsicherung и многие другие знаковые организации.

Продукты-продуктами, но это не всё, что нужно для успеха в этом сегменте.

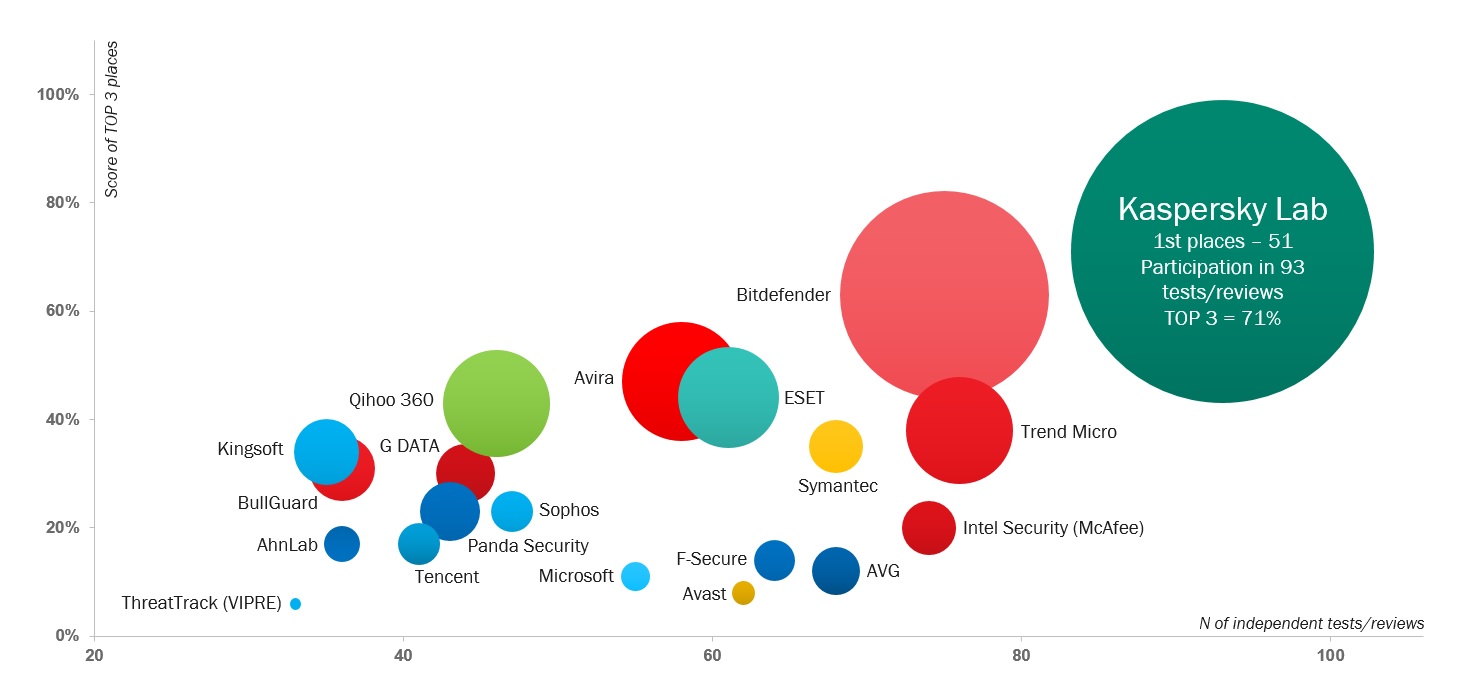

Во-первых, здесь действительно есть конкуренция и очень даже сильная. Да, мы лучшие с точки зрения качества защиты, но нам есть куда совершенствоваться с точки зрения покрытия платформ, сетевого управления и интеграции в третьи системы.

Во-вторых, корпоративная сеть – не просто сложная среда, а практически в каждом случае уникальная. Чем крупнее проект, тем больше приходится его кастомизировать под специфические условия. Например, для внедрения защиты на Ferrari наши пресейл-инженеры провели на заводе почти год, чтобы «докрутить» продукты под все требования и полностью интегрировать в производственный цикл.

В-третьих, увы, сегодня чаще смотрят не столько на качество защиты, сколько на паспорт. В такой геополитической ситуации нам приходится ой как непросто в корпоративном сегменте на глобальном рынке.

Но у нас есть одно конкурентное преимущество, чтобы преодолеть все перечисленные препятствия: экспертиза и опыт.

Для разработки защиты мы используем сотни уникальных технологий собственной разработки. При анализе киберугроз мы ежедневно аккумулируем и обрабатываем сотни терабайт информации об эпидемиологической обстановке во всём мире. Наши эксперты накопили бесценный опыт в самых разных областях IT-секюрити.

Мы хотим поделиться нашей экспертизой и опытом и практика показывает — ничто другое так не востребовано у крупных заказчиков, прежде всего в корпоративном секторе, правительственных организациях, сервис провайдерах и телеком операторах. Действительно, для проактивного противодействия угрозам требуется понимание обстановки, а понять обстановку можно только с помощью глубокого знания происходящих процессов.

Для корпоративных заказчиков секюрити-продукты необходимы, но недостаточны. Без сопутствующих сервисов теряется ориентация в пространстве и способность прогнозировать развитие угроз. А это серьёзная угроза непрерывности бизнеса. Непозволительная роскошь.

Какие сервисы наиболее востребованы? В нашей классификации Security Intelligence Services их три группы:

1) «Предотвращение и расследование».

Оценка защищённости информационных систем для прогнозирования векторов атак и выявления уязвимостей, а также расследование секюрити-инцидентов. В спектр услуг входят (i) тестирование на проникновение в различных плоскостях (внутреннее и внешнее тестирование, социальный инжиниринг, тестирование беспроводной инфраструктуры), (ii) аудит корпоративных приложений (Black/Grey/White-box тестирование) и (iii) анализ инцидентов и рекомендации по устранению последствий и исправлению недостатков. Подробнее.

2) «Сводки с полей»

Предоставление подробной технической информации о глобальных кибер-атаках (вредоносные и фишинговые адреса, сведения о ботнетах, данные о вредоносных программах) для интеграции в корпоративную SIEM-систему, получения комплексной картины безопасности корпоративной сети и осведомлённого усиления противодействия IT-угрозам. В эту группу также входят полные версии наших отчётов о таргетированных атаках (а кто круче нас в расследовании APT?) и кастомизированный анализ кибер-событий, применимо к конкретной организации. В планах добавить в «сводки» мониторинг фишинга, спама и общедоступных интернет-ресурсов (OSINT). Подробнее.

3) «Знание — сила»

Тренинги для персонала любого уровня, включая курсы для специалистов по IT-секюрити для повышения квалификации в области предотвращения и расследования кибер-инцидентов, реверс-инжиниринга и анализа вредоносных программ. Один из примеров успешного сотрудничества в этом направлении – наша совместная работа с INTERPOL и Europol по созданию центра противодействия кибер-преступности на международном уровне. Подробнее.

Все описанные сервисы основаны исключительно на нашей собственной экспертизе, данных и технологиях. Например, сведения о ботнетах мы получаем из одной из самых совершенных систем мониторинга сетей зараженных компьютеров, которую мы развиваем с 2009 г.

В основе этой системы – технология Botnet Tracking, которая эмулирует зараженные компьютеры (боты) для получения оперативных данных о действиях операторов ботнета (Botnet Milking). По сути, это двойной агент, внедрённый в преступную группировку и работающий на хороших парней.

Наши эксперты анализируют протоколы обмена данными между управляющими центрами и ботами и разрабатывают специальные скрипт-программы. Скрипты прикидываются ботами, принимают от оператора команды и новые версии вредоносных программ и передают их как в автоматические системы обработки, так и аналитикам для ручного исследования. Дальше мы изучаем поведение новых версий вредоносных программ в контролируемой среде сэндбокса для получения дампов памяти, трафика и отчётов о действиях; запускаем вредоносы под эмулятором, автоматически анализируем их в специальных программах-отладчиках, декомпилируем их и т.д.

Как это работает на практике?

Например, скрипт получает команду из центра управления ботнетом на загрузку и запуск файла (разумеется, вредоносного). Скрипт действительно загружает его, рапортует о выполнении приказа, но на самом деле передаёт его в автоматическую систему для разработки защиты. Ещё пример: скрипт получает команду на проведение DDoS-атаки, мы регистрируем адрес и предупреждаем объект атаки о враждебных действиях. И ещё один пример: скрипт «прикидывается» заражённым Android-смартфоном, сообщает в центр управления об установке и запрашивает список платных номеров, на которые нужно отправлять SMS. Судьбу этих номеров и их владельцев нетрудно угадать.

Таким образом мы «пасём» более 160 разных ботнетов по всему миру, в том числе банковские (Zeus, Dridex, Kronos, Capper, Tinba, Carberp и др.), DDoS (Athena, nrgbot, Madness, Neutrino, Plasma и др.), Android (Stels, Wroba, Agentk, Marcher, Obad), спамерские (Cutwail, gheg, Hlux, Toroid, Lethic, Aldibot и др.) и Linux (Xor, Sotdas, Bill Gates) ботнеты.

Благодаря Botnet Tracking мы получаем оперативную информацию о действиях ботнетов, разрабатываем меры противодействия и предупреждаем заказчиков о возможных атаках против их сетей и клиентов. Кроме этого, это обеспечивает бесценную помощь для подготовки действий по уничтожению ботнета и создания доказательной базы для судебного производства против злоумышленников.

Разумеется, мониторинг ботнетов иногда требует выхода в Интернет, что накладывает определённые риски на эту технологию. Также нам необходимо противодействовать обнаружению наших действий, поскольку если ботнет поймёт, что к нему обращаются эксперты по безопасности, то он может отключить наших двойных агентов. Для этого мы используем различные способы сокрытия идентичности, в т.ч. анонимайзеры и инфраструктуру Tor.

Больше всего сервисом мониторинга ботнетов интересуются банки и провайдеры управляемых услуг защиты (MSSP). Для них крайне важно быстро получать сведения об атаках на клиентов, а по оперативности и глубине предоставляемой информации мы на лидирующих позициях – подписчики Botnet Tracking каждые 15 минут получают данные об актуальных угрозах. К слову, одним из первых заказчиков этой услуги была глобальная телекоммуникационная компания Telefónica.

Так что же первично – продукты или сервисы?

Пожалуй, на этот вопрос нет прямого ответа. Ни продукты, ни сервисы в отдельности не обеспечивают самодостаточной защиты. Это две части одного целого, целью которого является создание эффективной системы защиты и управления ею с помощью корпоративного Центра обеспечения безопасности (Security Operations Center, SOC).

Однако с точки зрения бизнеса у сервисов есть неоспоримый плюс.

Они не требуют длительной и трудоёмкой интеграции в производственный процесс (и уж тем более замены существующего секюрити-продукта) и потому являются удобным предметом для начала диалога между поставщиком и корпоративным заказчиком. Сервисы основаны на естественном конкурентном преимуществе каждой компании – её экспертизе и опыте, и выполняются в изолированном пространстве, т.е. без риска нарушения непрерывности бизнеса и целостности и конфиденциальности данных. Кроме того, сервисы не требуют значительных капитальных вложений в разработку и являются компромиссным вариантом для усиления существующей защиты за счёт осведомлённости, информированности и подготовленности.

Продукты и сервисы в корпоративной среде есть суть элементы многомерного решения задачи защиты организации от кибер-угроз. Иными словами, это пища, которую необходимо и достаточно кушать целиком — с гарниром и основным блюдом.