Несколько дней назад Микрософт заявил о масштабном наезде на сервис динамических DNS No-IP, в результате которого было прикрыто 22 домена. По словам ребят из Редмонда было за что – там хостилась всякая неприятная малварь, да и вообще No-IP оказался рассадником киберкриминала и эпицентром таргетированных атак, при этом от сотрудничества категорически отказывался.

Как в любой похожей заварушке стороны обменялись противоречивыми заявлениями формата «дурак сам дурак».

В частности, No-IP заявил, что они белые-пушистые, всегда были рады сотрудничеству в гашении источников кибератак, а сейчас их клиенты, задетые этим наездом страдают и вообще это неправомерный наезд на легальный бизнес, поскольку малвару можно найти где угодно и приостанавливать из-за этого сервис через суд – никак не кошерно.

Как бы то ни было, результат налицо — отвалилось более 4млн сайтов (1,8млн клиентов), как вредоносных, так и чистых. Микрософт пытается отсеять зерна от плевел и вернуть чистым сайтам работоспособность, однако многие пользователи до сих пор жалуются на перебои.

Разбираться кто больше виноват – дело бесперспективное и неблагодарное. Оставлю журналистские расследования журналистам. Вместо этого даю пищу для ума, сухие и веские цифры и факты, чтобы каждый мог сам для себя сделать вывод о правомерности и этичности действий Микрософт.

1) Отключение 22 доменов No-IP затронуло операции около 25% таргетированных атак, которые мы отслеживаем. Это тысячи шпионских и криминальных операций за последние 3 года. Примерно четверть из них имели хотя бы один управляющий центр (C&C) у этого хостера. Например, такие хакерские группы как Syrian Electronic Army и Gaza Team используют только No-IP, у группы Turla в этом сервисе было 90% хостов.

2) Мы подтверждаем, что среди всех крупных провайдеров динамических DNS No-IP был наиболее закрытым для сотрудничества. Они игнорировали наши обращения по поводу синкхола ботнетов.

3) Наш анализ актуальной малвари показывает, что No-IP чаще всего используется кибер-негодяями для центров управления ботнетами. Поиск через агрегатор Virustotal красноречиво подтверждает этот факт – у 4,5млн (sic!) уникальных самплов вредоносов ноги растут именно оттуда.

4) Но напоследок вот такая табличка из нашей облачной системы KSN о детектах кибератак с десяти крупнейших сервисов динамических DNS.

| Название сервиса |

% вредоносных хостов |

Количество срабатываний

антивируса (за неделю)

|

| 000webhost.com |

89,47% |

18163 |

| changeip.com |

39,47% |

89742 |

| dnsdynamic.org |

37,04% |

756 |

| sitelutions.com |

36,84% |

199 |

| no-ip.com |

27,50% |

29382 |

| dtdns.com |

17,65% |

14 |

| dyn.com |

11,51% |

2321 |

| smartdots.com |

0,00% |

0 |

| oray.com |

0,00% |

0 |

| dnserver.com |

0,00% |

0 |

Вроде «ужос-ужос», но вот вам информация для сравнения:

(i) % вредоносных хостов по зоне .COM составляет 0,03%, а в зоне .RU 0,39%, в No-IP этот показатель составляет 27,5%;

(ii) за неделю вредоносные домены в No-IP нагенерили около 30 тыс. срабатываний, в то время как у одного самого вредоносного домена в зоне .COM этот показатель составил 429тыс (почти в 14 раз больше). А вот домен под номером 10 в зоне .RU нагенерил 146 тыс. срабатываний, т.е. примерно столько же, сколько вся десятка провайдеров динамических DNS вместе взятая.

Итого.

С одной стороны, блокировка популярного сервиса, которым пользуются тысячи (миллионы) обычных людей — сиё есть неправильно. С другой стороны, закрытие рассадника малвары есть дело правильное и богоугодное.

Но тут «адвокатом дьявола» начинает выступать математика, которая свидетельствует: в количественном отношении, закрытие всех доменов No-IP не более эффективно для противодействия распространению малвары, чем закрытие одного-единственного топового вредоносного домена в одной из популярных зон – .COM, .NET или даже .RU. Проще говоря, даже если прикрыть вообще всех провайдеров динамических DNS, то Интернет от этого сильно чище не станет.

Вот такая вот неоднозначная история, и у меня нет чёткого понимания хорошо это или плохо. «Кроха сын к отцу пришел, и спросила кроха…».

Но «прицепом» вылезает попутная мысль вот о чём.

Как только количество контрафакта/криминала превышает какой-то порог, то «силовики» закрывают сервисы, несмотря на «интернет-свободу» и свободу предпринимательства. Это правило жизни, человеческого социума. Если «воняет», то рано или поздно «чистят».

Список заблокированных сервисов достаточно длинный: Napster, KaZaA, eMule, Pirate’s Bay и т.п. Сейчас No-IP.

Кто следующий?

// Неужели Биткоин? Начало положено.

![YOU CAN NEVER GET TOO MANY AWARDS. SEE 1ST COMMENT FOR ENGLISH ⏩

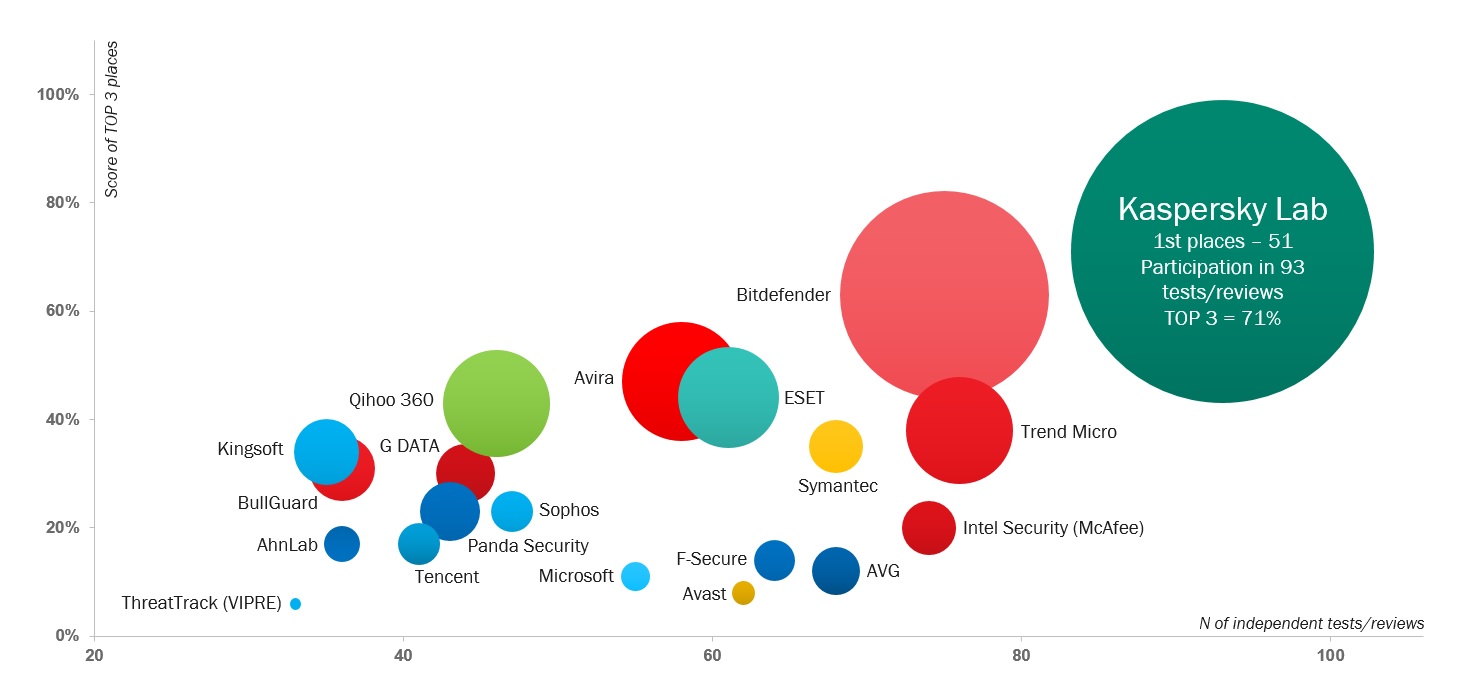

"А из нашего окна страна Австрия видна!" - практически (с). Но в этих австриях я был не смотреть из окна, а по многочисленным деловым делам, первое из которых - лично получить несколько важных наград и множество сертификатов от независимой тестовой лаборатории AV-Comparatives.

Это далеко не первая наша награда. Скажу больше - на протяжении последних десяти лет по результатам независимых тестов к нам даже близко ни один конкурент не подобрался. Но почему тогда такое внимание конкретно к этой победе? Ответ простой: густопопсовый геополитизм. В наше весьма геополитически [очень мягко говоря] непростое время... Ну, если отбросить все казённые слова, то будет, как в известном анекдоте про поручика Ржевского. В той самой истории, когда ему указали повторить свою фразу без матерщины. На что тот ответил: "Ну, в таком случае я просто молчал".

Так вот, в наше "поручико-ржевско-молчаливое время" участвовать и получить первые места в европейских тестах - это за пределами научной и ненаучной фантастики. Что в целом совпадает с одной из основных парадигм моей жизни: "Мы делаем невозможное. Возможное сделают и без нас" (с). Большими трудами и непомерными усилиями - да! Это можно! Мы заделали такие продукты, такие технологии, такую компанию - что даже в непростое время нас и в Европах знают, уважают, любят и пользуются. Ура!](https://scontent-iad3-2.cdninstagram.com/v/t51.29350-15/430076034_1096357205018744_692310533755868388_n.heic?stp=dst-jpg&_nc_cat=103&ccb=1-7&_nc_sid=18de74&_nc_ohc=XLII-tX29aoAX8mIoK8&_nc_ht=scontent-iad3-2.cdninstagram.com&edm=ANo9K5cEAAAA&oh=00_AfB1b4GiLdcltez__SToRTP5R2G83l5sKRUqdsukIFF21g&oe=65E63D48)