4 июня, 2025

Кибербезопасность: прошлое, настоящее и немного из будущего. С поправкой на реальность.

Меня часто спрашивают, о чём же я рассказываю на всех этих многочисленных конференциях на самых разных континентах и в самых разных частях света?

Большая часть моих выступлений — это не глубокие технические разборы и не анализ конкретных кибератак. Для глубокого нырка в технические аспекты работы решений или в подробности конкретной атаки у нас есть эксперты, выступающие на специализированных мероприятиях и публикующиеся в соответствующих медиа. Я же обычно делаю широкий обзор: рассказываю, что происходит в мире кибербезопасности, про насущные проблемы, и куда всё идёт. Почти всегда у меня есть «база», которую я адаптирую под конкретную аудиторию или событие. Хотя бывает по-разному.

Расскажу, чем делился, например, на нашей конференции в Санкт-Петербурге.

А поскольку конференция называлась «Кибербезопасность будущего», то и рассказывать мне довелось о прогнозах в области кибербеза: что нам грозит, и как мы будем бороться с этими проблемами. Но сперва – краткий исторический обзор ИТ-злодейства «от Адама до Телеграма».

Киберпреступность: с чего всё начиналось?

Но зачем нам необходимо нырять в археологические древности и окаменелости разной вредоносности? Да просто чтобы уметь прогнозировать будущие киберугрозы и понимать, как именно нам придётся с ними сражаться – для этого требуется уверенно помнить события прошлого и анализировать, что и почему происходит здесь и сейчас. При этом предугадывать будущие киберсценарии у нас раньше получалось вполне себе успешно (и об этом немного будет чуть ниже). Поэтому давайте откатим назад на лет 20-25 и вспомним, как компьютерное хулиганство конца XX века превратились в целую отрасль международной преступности и одну из серьёзных проблем для человечества в целом.

Лихие 90-е, а также и 2000-нулевые

Интернет ещё щекочет модемом ухо, а вредоносные программы — в основном игрушки на энтузиазме. Я с немногочисленными коллегами в составе небольшой и часто бедной компании, в общем-то стартапа (об этой интересной истории рассказывал вот здесь), с интересом наблюдали, как меняется ландшафт.

Помню, как где-то в середине 90х я задал коллегам, казалось бы, невинный вопрос: «А можно ли сделать интернет-червя?». То есть вредоносный код, который бы сам себя распространял через интернет, прыгая с устройства на устройство, забивая трафик до полной непроходимости. «Теоретически можно», — ответили коллеги. Из умозаключений стало понятно, что ОНО обязательно случится.

И ОНО случилось в 1999м и начале нулевых – в виде масштабных эпидемий червей Nimda, Melissa, ILOVEYOU. Мы были к этому готовы, сюрпризом это не стало. Более того, наши продукты быстро научились ловить этих «животинок» автоматически.

Время шло, людей онлайн становилось в разы больше, а тут ещё в сети впервые появились настоящие Интернет-деньги. Да-да! В 90-х никаких онлайн-счетов (персональных) и никаких личных онлайн-платежей ещё не было (не говоря уже об оплате с мобильника). Киберпреступность мгновенно встала на ноги, обзавелась сайтами, рассылками, вирусами и… бизнес-моделью.

Вовсю раскручивалась мобильная, а затем смартфонная революция, а вместе с ними росло и число «мобильной вредоносности» (но это уже ближе к 2010-м годам).

Суровые 10-е

Если в «2000-нулевые» лишь немногие руководители компаний и госчиновники верхнего уровня всерьёз задумывались о теневой стороне научно-технического прогресса и совершенно не интересовались проблемами кибербезопасности, то в десятые годы кибербез превратился просто в хайповейшую тему.

Мы внимательно следили за развитием ландшафта и обсуждали, куда всё пойдёт дальше. К сожалению, почти все прогнозы сбылись. Перечислю некоторые: атаки с целью электронного грабежа банков, атаки на промышленную инфраструктуру (киберсаботаж), шифровальщики как массовый киберкриминальный бизнес, а также взломы «интернетов вещей».

Ну а дальше вы знаете. Carbanak вытянули из банков миллиард долларов. Тот самый Stuxnet — атака на иранскую ядерную программу с помощью трояна, который атаковал физическое оборудование – центрифуги для обогащения урана. Шпионских атак – не счесть (одни Equation и Duqu чего только стоят). Ну и Wannacry вспоминается – червь-шифровальщик устроил в 2017-м глобальную эпидемию. Я как раз был в аэропорту на пересадке в Дубае и задумался: «А лететь-то дальше вообще безопасно?». Долетел, всё хорошо.

Ревущие 20-е

А что сейчас?

Киберпреступления ежегодно наносят мировой экономике ущерб на сотни миллиардов долларов (а кто-то говорит, что и на триллион+). Цифрам вообще свойственно разниться, но в любом случае, масштаб внушительный и с этим никто не спорит. Сложные атаки становятся всё более изощрёнными, при этом зловредные технические новинки затем используются и для более массовых атак.

Только за день наши специалисты обрабатывают около 15 миллионов файлов — это в 7 раз больше, чем 10 лет назад! Само собой, всё это делается не вручную. Спасибо автоматике и не очень искусственному интеллекту. Да, злоумышленники тоже не отстают и осваивают новые технологии.

Например, в прошлом году популярными стали дипфейк-звонки, когда мошенники, подделывая голос, требовали от имени руководителя компании перевести деньги. Источником такого мошенничества стала неожиданно Латинская Америка, но затем технологии успели быстро распространиться. Также появляются фреймворки на базе ИИ, с помощью которых можно создать вредоносный код с нужными характеристиками на заказ. Это пока не массовое явление, но его распространение — лишь вопрос времени.

Два года назад одна из самых сложных за историю кибершпионская операция «Триангуляция» показала, что даже iOS со всей своей закрытой экосистемой и безопасной репутацией (на самом деле нет) не застрахована от уязвимостей, встроенных прямо в архитектуру операционной системы. Наши эксперты обнаружили, что процессор на Айфонах фактически находился в режиме отладки, что открывало полный доступ к памяти аппарата – если знать недокументированные протоколы вызова также недокументированных функций системы. Вот такая просто удивительная история…

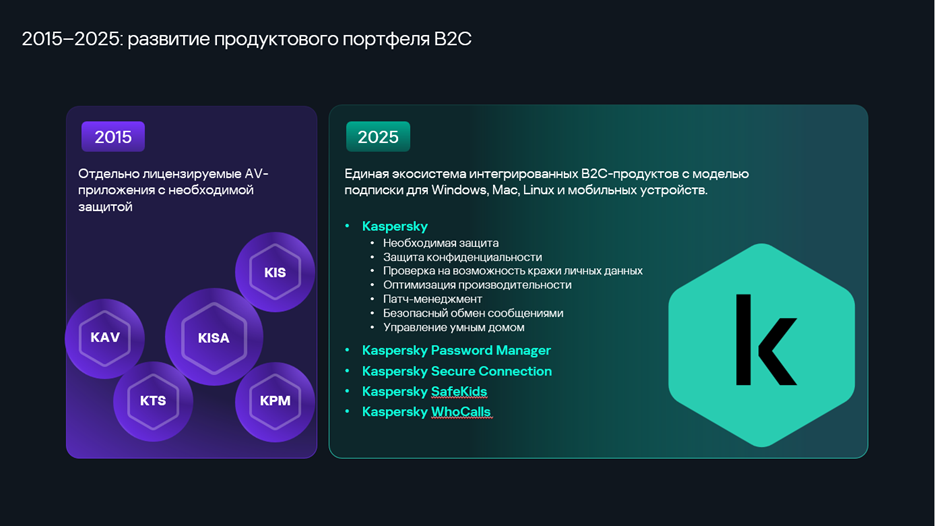

Но есть и хорошие новости: кибербезопасность не стоит на месте. Технологии развиваются, предлагая новые решения и методы защиты. Некогда небольшая компания-антивирус выросла в целую экосистему. Ещё десять лет назад наши B2C и В2В продукты представляли из себя разрозненный набор отдельных приложений. Сегодня же продуктов не просто стало значительно больше, но они ещё и интегрированы в единую платформу. Например, мы активно работаем над своей открытой XDR-платформой (в состав которой входят как минимум EDR, TI, SIEM…), чтобы противостоять самым сложным и профессиональным методам кибератак, защищая как офисные, так и промышленные сети. Автоматизация, threat intelligence, детектирование аномалий, антифрод, обработка миллионов подозрительных файлов в день — всё это уже не маркетинг, а работающие инструменты. И даже открытый код (open source) теперь возможно проверить – например, к концу прошлого года наши эксперты обнаружили более 14 000 заражённых open-source проектов. Не шутка.

Плюс к тому мы разрабатываем микроядерную кибериммунную операционную систему, на основе которой уже создаются решения, защищённые «по умолчанию». Подход к созданию IT-систем на основе конструктивной безопасности (secure-by-design) медленно, но идёт в массы – особенно в сфере критически важной инфраструктуры. Да, это непростой процесс, который требует перестройки образа мышления и выхода из зоны комфорта. Но без этого человечество упирается в тупик своего развития – вместо того, чтобы тратить ресурсы на разработку новых технологий, они, ресурсы, тратятся на латание дыр в архитектурах прошлого века.

Что нас ждёт впереди?

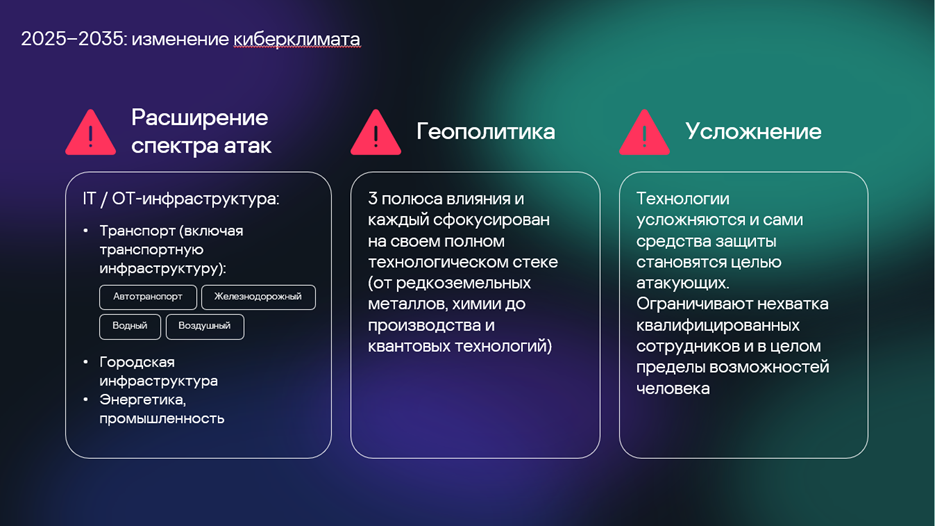

В целом мы продолжаем жить в насквозь дырявой IT-инфраструктуре, и каждый год число найденных уязвимостей становится всё больше, атаки совершенствуются, а их векторы расширяются. Да и киберпреступность будет становиться всё более профессиональной, а кибернегодяи — будут разрабатывать всё более коварные технологии для проникновения. Человеческая природа так устроена. Саботаж/терроризм, шпионаж, новые уязвимости, автоматизация атак, кибервойны (очень надеюсь, что всё же не в полномасштабном виде)… Под ударом окажутся объекты критической инфраструктуры, а ущерб от атак будет очень значительным и будет измеряться уже не в деньгах. Но хорошая новость – это самый худший сценарий! И если раньше мы могли «придумать» сценарий один страшнее другого, то, кажется, что сейчас уже даже сложно представить что-то ещё более ужасающее.

Индустрия кибербезопасности тоже развивается, да и в целом информационные технологии становятся безопаснее. Сравните массовые операционные системы сегодня и 15-20 лет назад! Прогресс, с точки зрения защищённости, огромный! Но при этом – очень сильно недостаточный.

В современном мире, где от «цифры» зависит буквально всё, ставки (и цена ошибки) уже давно пугающе высоки, и они, скорее всего, только продолжат расти. Именно поэтому необходимо относиться к кибербезопасности максимально серьёзно, опираться на глубокие экспертные знания, внедрять инновационные методики и лучшие практики.

Я лично настроен оптимистично, но понимаю, что впереди очень много разрушительных атак. Можно было бы сказать «се ля ви» и на этом закруглить рассказ, но нет. Ни в коем случае нет! Накрыться простынёй и ползти на кладбище – тупиковый вариант. И наш почти 30-летний опыт подсказывает – бороться можно и нужно. Опыт наших заказчиков показывает, что применение правильных практик и технологий действительно позволяет быть на шаг впереди угрозы и быть готовым к новым вызовам в кибербезопасности.