25 сентября, 2013

KIS-2014: умный микроскоп спецназначения.

Что ещё нового-интересного под капотом свежего KIS 2014?

ZETA Shield – антивирусный спецмикроскоп для выявления и наказания самых хитрых зловредов, аки матрёшки прячущихся во вложенных сущностях сложных файлов. Короче – это наша уникальная технология защиты от будущих угроз, которая умеет находить неизвестную кибер-заразу в самых неожиданных местах.

А чтобы лучше понять её смысл, вспомним вот такой русский народный рефрен:

Смерть его

на конце иглы,

игла в яйце,

яйцо в утке,

утка в зайце,

заяц в ларце,

ларец на дубу.

Если призадуматься как и где прячутся вредоносные программы, то так оно и есть. Зловреды изо всех сил стараются завернуться во вложенные сущности, сделать пластическую операцию по коррекции своего внешнего вида, чтобы скрыться от антивируса. Всякие пакеры-архиваторы, крипто-контейнеры, флэши, офисные документы, скрипты и т.д. и т.п. – вариантов миллион. Соответственно, задача антивируса – все эти сущности вычислить, залезть внутрь и зловредов повычистить. Так? А вот и нет! Точнее — не только.

Антивирусы давным-давно умеют разбирать сложные файлы. Помню, ещё в 90х наш движок очень любили лицензировать в том числе за технологию распаковки архивов. Но распаковать – это полдела! Нужен достаточно умный инструмент, который сможет не только сложные файлы разбирать, но также эту «матрёшку» анализировать, строить зависимости и диагностировать. Проактивно, без классических сигнатур и апдейтов. Что-то вроде средства против бинарного оружия – отдельно компоненты этого оружия безопасны, но их смешивание синтезирует боевое вещество.

И вот тут на сцену выходит ZETA Shield. И весьма своевременно – рост числа и извращённости целевых атак и атак класса zero-day – как раз сфера компетенции «Зеты» (ZETA = Zero-day Exploits & Targeted Attacks).

Судьба ZETA Shield повторяет другого дебютанта 2014й версии – Режим безопасных программ. Он также уже работает в наших корпоративных решениях, примерно зарекомендовал себя и прошёл подготовку для работы в персональных продуктах. Причём, насколько мне известно, это первая в мире реализация подобной технологии в персональных продуктах.

Работу «Зеты» можно разделить на два этапа.

Сначала дело техники — объект нужно разобрать по частям. Например, тот же Word-документ может содержать много других внедрённых объектов – исполняемые файлы, flash-данные, другие документы.. да хоть образ операционной системы или вирусную коллекцию! Натурально — что угодно! Слона! Наша задача все эти сущности распознать (а они ох, как любят маскироваться!) и классифицировать.

А дальше становится интереснее – к месту происшествия подтягивается эвристический анализатор, который взвешивает состав, вложенность и взаимоотношения этих объектов, оценивает схожесть с шаблонами ранее обнаруженных угрозами, выявляет аномалии и принимает решение об опасности данного файла. Чем не бинарное оружие?

Решение, кстати, коллегиальное, совместно с нашей облачной системой KSN – антивирус получает от неё статистику появления таких же подозрительных «симптомов» у других пользователей. В свою очередь, мы через KSN видим масштабы и географию распространения угроз, характерные для целевых атак аномалии и много другой полезной аналитики, чтобы быстро разрабатывать и доставлять защиту пользователям.

В общем, работа ZETA Shield напоминает определение модели автомобиля по его узлам и агрегатам. Пластиковый кузов? Привод на одно колесо? Мотоциклетный двигатель? Немец? Трабант! :) Только вот разобрать авто по узлам и агрегатам, а потом сложившееся разнообразие проанализировать — это требует мозга в правильном месте.

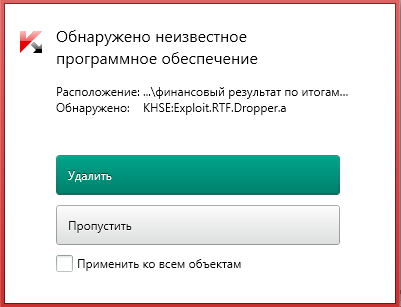

Пример – мартовская целевая атака, в ходе которой избранным жертвам рассылались RTF-документы с заманчивыми названиями типа «Финансовый результат по итогам 9 месяцев 2012 г» от ФГУП ЦКБ МТ «Рубин» (ага, такие социнжиниринговые приёмчики всё ещё работают). В документе были глубоко спрятаны эксплойт и дроппер, однако ни один антивирус их не распознавал – кибер-негодяи хорошо их замаскировали разным мусором. А ZETA Shield мгновенно сработал!

Особенность реализации этой технологии в корпоративных решениях – способность «разбирать» не отдельные файлы, а потоки данных. Всё-таки каждый файл есть элемент более общей картины и, видя всю эту картину (читай – все компоненты бинарного оружия), можно строить более сложные зависимости и принимать более осведомлённые (и правильные) решения.

Увы, в KIS 2014 ZETA Shield пришлось немного «придушить» по соображениям производительности.

Здесь он работает только с файлами и только в ходе проверки по требованию. Впрочем, при правильно настроенной системной гигиене (читай – регулярной проверке компа с максимальной глубиной сканирования) это всё равно очень большой плюс к защите от целевых атак. Например, топ-менеджеров обычно атакуют во всех их инкарнациях – будь они на работе или дома на личном компе. А дома человек, увы, без прикрытия на корпоративном серверном уровне. И тут как раз срабатывает ZETA Shield, который вместе с Automatic Exploit Prevention да в Режиме безопасных программ будет чётко фильтровать атаки через системные и прикладные уязвимости.

Логичный вопрос – а зачем в персональном продукте какие-то мудрёные серверные технологии и вообще, какой кто будет затачивать целевую атаку на домашний комп или небольшую фирму?

Прежде всего, важный момент:

Действительно, бытует мнение, что объект целевой атаки – это непременно правительство, оборонка, критическая инфраструктура, политики, а уж если коммерческие компании, то калибра не меньше Майкрософт. Ну, и зашкаливающая сложность таких атак достойна увековечивания в голливудских нетленках.

Нет и нет.

Первое заблуждение объясняется тем, что на поверхность СМИ всплывают новости только об атаках самого верхнего уровня. А второе – от обилия непонятных технических терминов или, наоборот, недостатка информации, а дальше срабатывает логическая цепочка – «ага, атаковали министерство, ну, там же профи и защита хорошая, значит наверняка нападали яйцеголовые».

В действительности, жертвами целевых атак могут и становятся практически все пользователи и любые организации. Хорошее тому доказательство – хакерская группа Winnti и коммерческие шпионские продукты вроде FinSpy. А ещё помните поговорку «лес рубят — щепки летят»? – это про компьютерные угрозы. Целевые атаки выходят из-под контроля и накрывают случайных жертв (порой из своего лагеря!).

А кажущаяся сложность целевых атак.. Ну, слово «кажущаяся» хорошо описывает проблему. Да, существуют сложные кибер-операции, где изобретаются новые векторы атак (например Stuxnet или Flame). Но в подавляющем большинстве это комбинаторный перебор известных методов с добавлением щепотки социального инжиниринга. На самом деле провести целевую атаку становится все проще и дешевле – покупают готовые эксплойт киты за тысячу-другую долларов и собирают как конструктор.

И, наконец, главный смысл внедрения «мудрёных серверных технологий» и многоуровневой защиты в персональные продукты.

У любого изобретения, в том числе вредоносного есть жизненный цикл. Рано или поздно широкие слои кибер-негодяев находят способ утилизировать даже самые сложные атаки, которые раньше были уделом только топ-профи (ага, «консьюмеризация» целевых атак). Мы же готовим сани летом – уже сейчас KIS может выдержать серьёзные удары завтрашних зловредов.

В общем, к будущему готовы! И вы теперь тоже :)