21 июня, 2022

Анализируем прошлое, тестируем настоящее, предупреждаем – и даже предсказываем будущее. Никак иначе.

Когда хорошо изучено прошлое, есть чёткая и детальная картинка настоящего, то аналитический ум (особенно если он не один) вполне себе может предсказать и обозримое будущее. Именно поэтому мы довольно часто можем угадывать предсказывать дальнейшую эволюцию цифрового зловредства, видеть основные направления новых кибернападений, заранее готовить технологии и разработки к борьбе с предстоящими неприятностями. Бывало, конечно, что иногда ошибались или не смогли предугадать какие-то особые формы киберугроз – но такое случалось достаточно редко, гораздо чаще мы оказывались правы.

Совершенно логично тут же проявляется вопрос: а можно ли как-то автоматизировать эту работу? Чтобы в будущее смотрели не умудрённые умы-эксперты, а нечто более технологическое, алгоритмическое, работающее постоянно и на переменном электричестве? И желательно где-то в удалённом дата-центре.

Хороший вопрос, однако. И я уверенно на него отвечаю – да. Частично это возможно. И как раз о таких технологиях далее и пойдёт речь. Более того, у нас в кибербезопасности предсказание будущих атак — вполне логичный этап развития защитных систем, безо всякой там условной Ванги. Давайте я покажу это на примере эволюции нашей аналитической платформы Threat Intelligence Portal (TIP).

Итак, идём по плану: анализ прошлого, взгляд на настоящее, магический кристалл в будущее.

Анализируем прошлое.

Когда мы только начали развивать этот сервис в 2016 году, его первые инструменты были связаны с анализом прошлого. Это Threat Data Feeds, потоки данных об уже известных угрозах – индикаторы атак, адреса вредоносных сайтов, адреса центров управления ботнетами и многое другое. Можно подписаться на нужный фид и получать обновления в реальном времени.

Есть у нас и более подробные отчёты об угрозах. Например, аналитические отчёты об APT-угрозах посвящены целевым атакам и хакерским группам, в отчётах Crimeware Intelligence Reporting описываются новые варианты мошеннических программ, а в отчётах ICS TI Reporting – новые угрозы для промышленных систем управления.

А поскольку мы храним у себя петабайты таких данных, собранные за четверть века, мы решили дать клиентам возможность самостоятельно искать по базе. Так возник сервис Threat Lookup, своего рода «Гугл по угрозам». Его уже используют сотни уважаемых и известных компаний как в Америках-Европах, так и в Азиях-Африках и даже Австралии.

Тестируем настоящее.

Теперь переходим от прошлого к настоящему. Допустим, прямо сегодня вы обнаружили у себя в системе подозрительный файл, и вам нужен немедленный анализ. Значит, у TI-платформы должны быть инструменты для расследования «здесь и сейчас».

Во-первых, статический анализ кода. Он начинался у нас с классических методов антивируса (хэши, эвристики) и развился до очень продвинутой системы атрибуции угроз. Эта штука умеет вычислять происхождение вредоносов даже в том случае, если злоумышленник сильно переписал уже известную малвару.

Однако кое-какие «гены», отличительные кусочки кода, своего рода образцы хакерского почерка, остаются неизменными. Именно их вылавливает наш Threat Attribution Engine, обученный на сотнях миллионов примеров «плохих и хороших генов», накопленных нами за последние 25 лет. Это позволяет связать новые вредоносы с известными авторами.

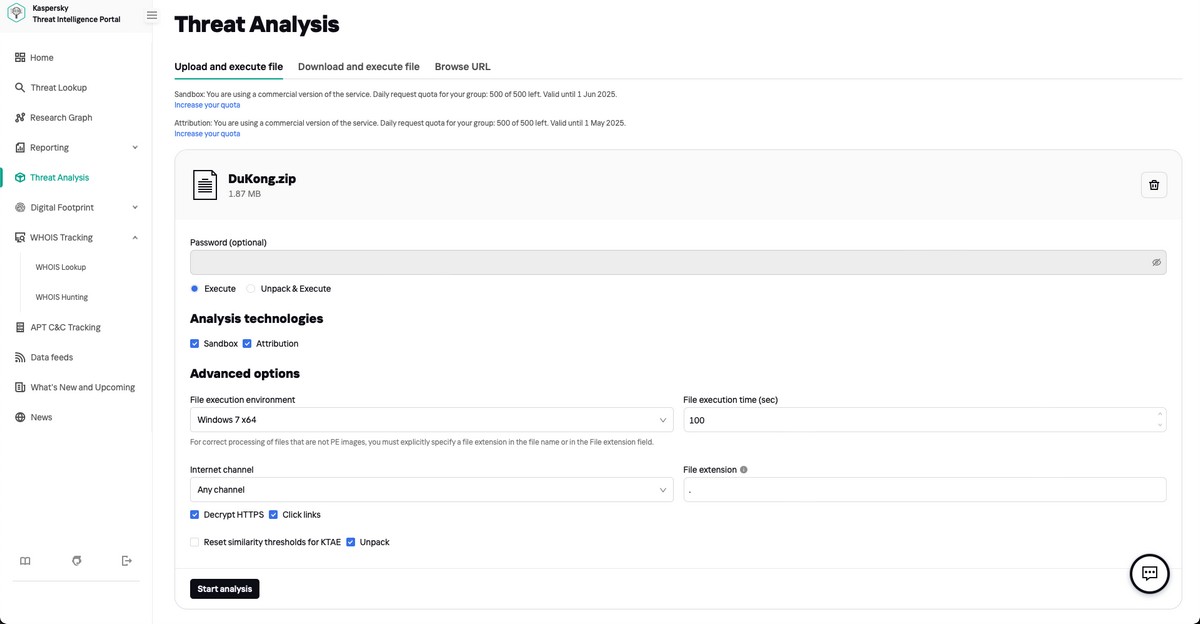

Всё ещё кажется, что мы в прошлом? Тогда бросаем подозрительный файл в песочницу Cloud Sandbox. Это уже буквальное «настоящее длительное» (Present Continuous) – динамический анализ файла при выполнении в изолированной среде. Может, по коду он выглядел вполне невинно, а вот по поведению… Смотрите-ка, пытается что-то зашифровать! Ну точно вредонос!

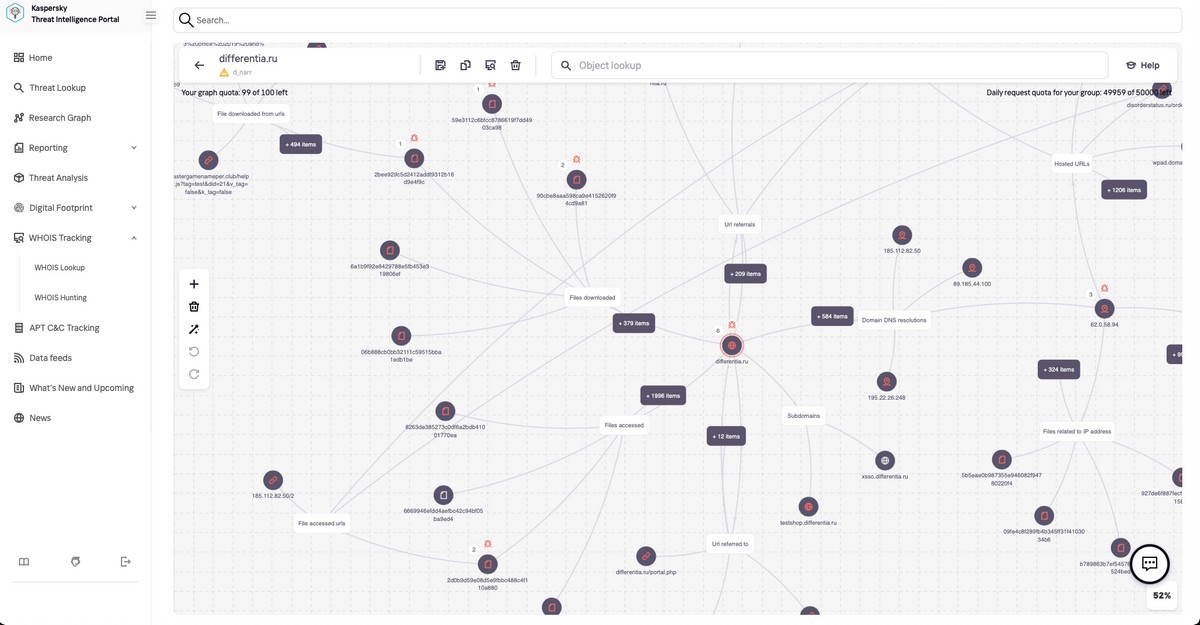

Теперь вопрос, а откуда он взялся, и не надо ли нам поискать рядом что-нибудь ещё? Для этого стоит посмотреть Research Graph, где показаны отношения исследуемого файла с другими объектами – домены, к которым он обращался, или файлы, которые он подгрузил, или которые подгрузили его – а также связи с другими угрозами и индикаторами, которые известны нашей базе. Эти индикаторы можно поискать у себя в сети – убедиться, что ничего не пропустили и что злоумышленников оттуда успешно «вычистили».

Предсказываем будущее.

Итак, мы использовали знания из прошлого и расследовали кое-что, случившееся в настоящем. Но где же будущее? Конечно, оно ещё не наступило, но уже подаёт знаки. Это, например, слабые места в защите вашей инфраструктуры, уязвимости в софте и настройках, потенциальные «ворота» для кибератак. Об этом можно узнать из уже упоминавшихся отчётов по подписке (Threat Intelligence Reporting). В них мы подробно рассказываем, какие хакерские группы существуют на свете, и главное, какими инструментами, как и с какой целью они пользуются (т.е. раскрываем их TTPs – Tactics, Techniques and Procedures). Зная это всё, можно гораздо лучше подготовиться к будущим атакам.

Однако методы злоумышленников в разном контексте могут различаться, и наши заказчики часто запрашивают у нас дополнительную информацию о том, как определённые техники атак могут применяться в конкретной ситуации, характерной для данного заказчика. Теперь получить такую консультацию аналитиков в реальном времени можно через сервис Ask the Analyst.

Второй тип знаков будущего – подозрительная активность «где-то в Интернете» с использованием данных о вашей организации, что можно расценивать как планы вторжения. Именно такими знаками будущего занимается наш сервис Digital Footprint Intelligence (DFI).

Работает он так: команда экспертов с помощью специальных роботов составляет «цифровой портрет» организации, а затем следит за тем, как эти данные используются в Интернете – и предсказывает возможные атаки.

Например, кто-то зарегистрировал домен, по написанию похожий на домен вашей компании (отличие только в одной букве, или название написано через лишний дефис), и запустил на этом адресе сайт, очень похожий на ваш. Сервис DFI предупредит вас о таких фишинговых сайтах, а сервис Takedown поможет их быстро заблокировать.

Кроме того, в новой версии нашего TI-портала появился поиск… по Интернету. Специализированный, конечно. То, что вы находили раньше в нашей внутренней базе угроз, теперь дополняется свежими внешними данными из проверенных открытых источников, включая СМИ по кибербезопасности, ИБ-форумы и блоги экспертов.

И наконец, в TIP теперь работает поиск по самым тёмным уголкам Сети (Dark Web, Deep Web). Это позволит вам найти данные об утечках из вашей организации, обсуждения ваших уязвимостей и другие признаки подготовки к атакам. А они там думают, что замаскировались, ха-ха.

Вы, конечно, спросите теперь, можем ли мы вычислить будущего хакера по его походке в подростковом возрасте или по лицу вашего сисадмина предсказать, как он организует утечку данных через три года? Нет, пока не можем. Но зато мы можем дать пользователям нашей аналитической платформы важнейшую информацию о том, с какими угрозами они могут столкнуться, кто и зачем может их атаковать, как такие атаки будут происходить, и как от них защититься.

А такие предупреждения – это и есть главные предсказания в кибербезопасности.

Надеюсь, теперь понятно, что это никакая не фантастика, не Ванга, не Саурон с кристаллом и не шаман с мухоморами. Всё технически честно и грамотно. Анализируйте прошлое, расследуйте настоящее – и предсказывайте будущее! Kaspersky Threat Intelligence – это, наверное, самый крутой инструмент для решения таких задач.