28 сентября, 2012

Разрешить всё запретить.

Всего за какую-то дюжину лет компьютерный андерграунд стремительно прошёл путь от хулиганствующих элементов формата «16 forever» до международных организованных кибер-банд и спонсируемых правительствами сложных целевых атак на промышленные системы. По разным причинам первые старались заразить как можно больше компьютеров — именно на такие атаки были нацелены традиционные антивирусы и, кстати, очень даже в этой борьбе преуспели. Новые угрозы прямо противоположны – кибер-негодяи прекрасно понимают анти-малварные технологии, стараются быть как можно незаметнее и всячески ограничивают ареал распространения своих зловредов. Что вполне резонно …

Да, андерграунд изменился, но секюрити-парадигма, увы, осталась там же: большинство компаний продолжают использовать «дедовский» способ противостояния современным угрозам при помощи технологий, «заточенных» под массовые эпидемии. В итоге, в борьбе против малвары они остаются на позициях реактивной защиты, которая всегда оказывается на шаг позади нападающего. Ведь мы говорим о неизвестных угрозах, на которые еще не наложены файловые или поведенческие сигнатуры, антивирус может их просто не детектить. А сегодняшние кибер-негодяи (не говоря о кибер-военщине) в процессе разработки очень тщательно проверяют насколько их вредоносы детектятся антивирусами!

Такое положение вещей тем более парадоксально, что в арсенале секюрити индустрии есть реализованные в продуктах и «готовые к употреблению» альтернативные концепции защиты, способные совладать с новыми угрозами. Об обной из таких концепций сейчас и пойдёт речь.

В компьютерной безопасности разделяют два подхода к защите: «разрешено всё, что явно не запрещено» (Default Allow) и «всё запрещено, что явно не разрешено» (Default Deny – я уже кратко писал о нём). Как вы догадываетесь, это две противоположные позиции в балансе между функциональностью и безопасностью. При «Default Allow» у всех запускаемых приложений есть карт-бланш творить что угодно и антивирус тут выполняет функцию отца-спасителя – он контролирует эти действия и, если может, то лихорадочно затыкает новые «дыры» (а «дыры» разного уровня критичности, как известно, появляются регулярно). У «Default Deny» противоположный подход – по умолчанию приложениям запуск вообще запрещён, если они не находятся в списке доверенных.

На самом деле, помимо неизвестной малвары у компаний (в частности их IT-служб) есть и много другого «головняка», связанного с Default Allow. Во-первых, установка непродуктивного софта и сервисов (игрушки, коммуникаторы, P2P-клиенты … – список зависит от политики конкретной организации). Во-вторых, установка несертифицированного и потому потенциально опасного (уязвимого) софта, через который злоумышленники могут проникнуть в корпоративную сеть. В-третьих, установка служебных программ удалённого управления, допускающие доступ к компьютерам без подтверждения со стороны пользователя. С первыми двумя, вроде, всё понятно, а вот третье требует пояснения.

Мы недавно провели исследование вопроса: «какие действия сотрудников, связанные с самостоятельной установкой ПО нарушают принятые правила IT-безопасности?» Результаты в диаграмме ниже, при этом 50% — это именно разнообразные программы удалённого управления, установленные самими сотрудниками или сисадминами для удалённого доступа к внутренним ресурсам или, наоборот, для доступа к компьютерам для их диагностики и «ремонта».

Цифра говорящая, это действительно большая проблема.

Важно то, что при расследовании причин установки средств удалённого администрирования никто точно не может объяснить, кто, когда и зачем это ставил. Работающие сотрудники ссылаются на уже уволенных коллег. Традиционный антивирус такие программы не блокирует, и так как на множестве ПК уже есть подобные программы, то почти наверняка никто никогда не заметит этого. А если и заметят, то решат, что это установлено ИТ и не придадут никакого значения. Такая ситуация типична для больших сетей. Выходит, что сотрудник может поставить своему коллеге такую программу и это останется незамеченным. Или же сотрудник может получить доступ к своему или чужому компьютеру из внешней сети. Что ещё более опасно – этой «легитимной» лазейкой могут злоупотребить как сторонние кибер-негодяи, так и бывшие сотрудники.

В итоге корпоративная сеть обрастает «зоопарком» софта, при этом никто уже и не помнит кто, когда и зачем его ставил. И предотвратить появление такого «зоопарка» можно именно при помощи «Default Deny».

На первый взгляд идея «Default Deny» достаточно проста. Но это только на бумаге. Реализовать её на практике — задача нетривиальная. Тут есть три ключевых момента – (1) нужна большая, хорошо категоризированная база проверенных легитимных программ, (2) набор технологий, обеспечивающих максимальную автоматизацию процесса внедрения и (3) качественный инструмент для контроля над реализацией режима.

Сейчас будет «рекламная пауза» :) – кратко расскажу как это делается в наших корпоративных продуктах.

В общих чертах процесс выглядит следующим образом:

На первом этапе проводится автоматическая инвентаризация – система собирает информацию обо всех установленных на компьютерах и сетевых ресурсах приложениях. Дальше – их категоризация (тоже делается автоматически). Здесь на помощь приходит наша «облачная» база данных проверенного софта (Whitelisting), которая содержит данные о 530+ миллионах безопасных файлов, разложенных по 96 категориям — именно она помогает сисадмину решить что хорошо и что плохо. На этом этапе уже формируется реальная картина что же на самом деле происходит в сети и кто чем «балуется». Поэтому можно переходить к классификации – распределению обнаруженного софта по доверенным или запрещённым группам в соответствии с политикой безопасности и с учётом прав отдельных сотрудников и их групп. К примеру, категория «мультимедиа» может быть доступна только отделу маркетинга и запрещена для остального персонала. Дополнительно можно даже составить расписание для каждого приложения и сотрудника – когда, кому и чем можно пользоваться. Например, после рабочего дня всем запускать SETI@Home :)

Перед постановкой на боевое дежурство обязательно проверяем реализацию «Default Deny» — тестируем и получаем отчёт у кого что отключится после внедрения каждого конкретного правила. Согласитесь, не очень хотелось бы лишить босса, к примеру, его любимой «Цивилизации» :) Разумеется, тестирование тоже проходит автоматически.

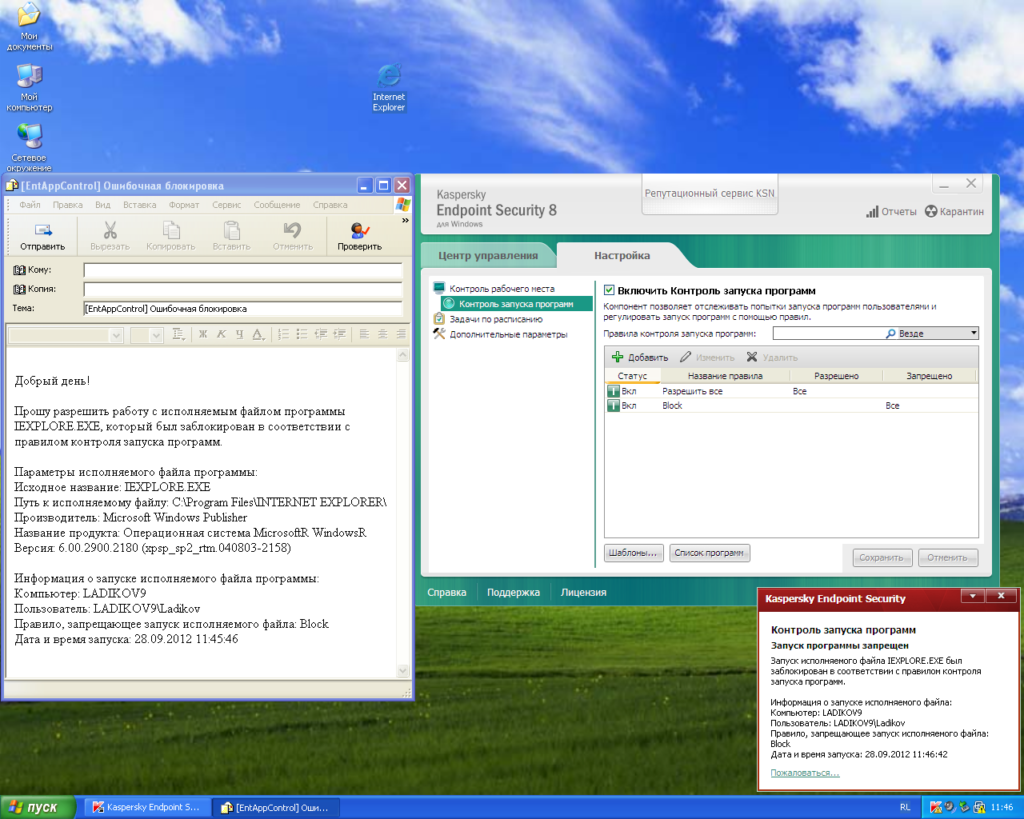

После ввода в строй «Default Deny» ожидаемая «рутина» мониторинга и эксплуатации. При помощи технологии Trusted Updaters доверенные приложения обновляются как им и положено. Сисадмину выводится подробная информация кто, когда и что пытался запустить из запрещённого списка. Причём пользователи могут отправить заявку на разрешение определённого приложения прямо из клиента KES.

Спросите: а нафига вообще тогда нужен антивирус?

Ну, прежде всего, с технологической точки зрения такого понятия как «антивирус» уже давно не существует. Несмотря на то, что до сих пор есть такая категория софта :) Даже самые простые персональные продукты сегодня (говорю за нас) – это навороченные комплексные пакеты. А в корпоративных решениях роль классического антивируса … ну, не знаю, может 10-15%. Остальное – системы предотвращения сетевых вторжений, поиска уязвимостей, проактивной защиты, централизованное управление, контроль веб-трафика и внешних устройств и многое другое, плюс, конечно, контроль над приложениями, замешанный на грамотной реализации режима «Default Deny». С другой стороны антивирус как технология сигнатурного анализа никуда не делась. До сих пор это эффективный инструмент лечения активного заражения и восстановления файлов и незаменимая часть многоуровневой защиты.

Возвращаясь к «Default Deny». Казалось бы, вот оно – бери, юзай и наслаждайся. В действительности ситуация не столь радужная. Сколько я ни говорил и с нашими сейлами и с заказчиками – у широкой публики есть предубеждение перед этой технологией как перед всем новым. Часто слышу «у нас такая творческая компания, мы не хотим ограничивать сотрудников в выборе софта… у нас такая свободолюбивая культура… ну, ещё вы слышали про BYOD…». Люди! О чём речь? Разрешайте, всё, что посчитаете нужным и безопасным! Всего-то делов внести в базу данных новое приложение или поставить галочку в правильном месте в системе управления защитой – 10 секунд! Большинство людей действуют из лучших побуждений, а «Default Deny» просто убережёт их от ошибки.

В общем, очень рекомендую. Наш «Default Deny» протестировали в лаборатории West Coast Labs; Gartner регулярно именует этот подход будущим IT-безопасности. Я уверен, что мир находится на пороге широкого принятия этой технологии, а это способно вообще перевернуть борьбу с кибер-злом. Вместо того, чтобы реактивно следовать развитию угроз компании сами будут устанавливать правила игры и быть на шаг впереди компьютерного андерграунда.

Начать будущее можно прямо сейчас разумным запретом неразумных действий.