8 декабря, 2011

Фичи невидимого фронта-3.

Как я обещал, познакомимся с ещё одной вкусной фичой наших продуктов (конкретно сейчас это есть в KIS, CRYSTAL и новых корпоративных продуктах).

В какой-то мере фича вообще революционна для индустрии – она основана на совсем другой парадигме, нежели классические сигнатурные технологии.

В общем, сейчас мы замолвим слово о вайтлистинге (он же белые списки, он же whitelisting).

Сама по себе идея и не новая – не понимаю, за что Википедия назвала её «emerging». Правда, многие антивирусные вендоры действительно почему-то до сих пор не сподобились встроить её в свои продукты. Что ж, каждый сам творец своей рыночной доли.

Смысл состоит вот в чём.

В отличие от сигнатурного метода (пытается найти «плохого» по внешним признакам), вайтлистинг знает кто «хороший» (например, заведомо безопасное приложение, которое проверено у нас по программе Whitelist). К сведению, в начале сентября у нас в базе было около 300 миллионов проверенных файлов.

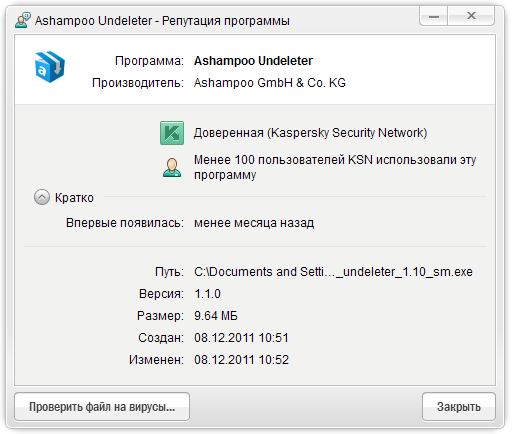

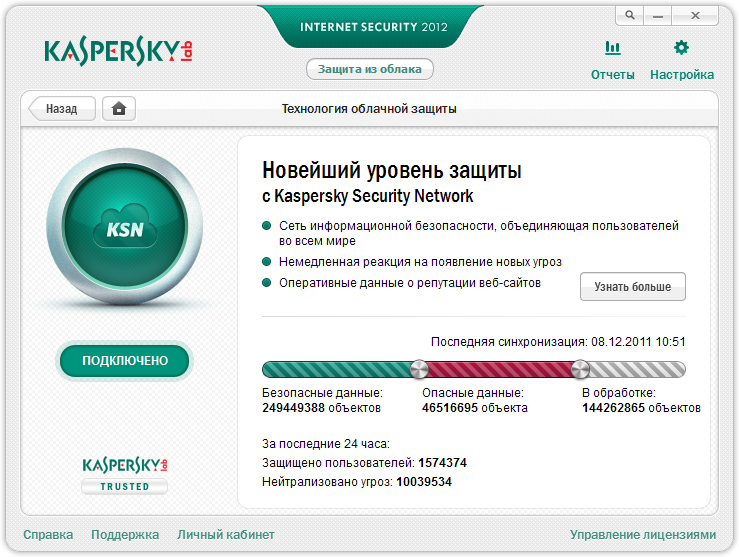

Остальное автоматически помечается как подозрительное и отправляется на проверку другим компонентам продукта. Кроме того можно запустить программу в изолированной, безопасной среде (Safe Run) или посмотреть репутацию файла в KSN (видео, подробности). Кстати, в среднем каждую секунду KSN получает 400 тысяч (sic!) таких запросов.

К чему это всё и чем это лучше традиционного подхода?

Защита компьютера сигнатурным методом значит, что нужно знать всё «плохое» в лицо. Сегодня мы каждый день детектим порядка 70 тыс. вредоносов, а что будет завтра вообще сложно представить. Но уж точно ничего хорошего. При этом каждую вредоносную программу (или семейство) нужно проанализировать и занести в базу данных. Да, мы сильно продвинулись в скорости реакции – благодаря облачным технологиям и автоматизации «конвейера» у нас сейчас среднее время выпуска обновления – всего 40 секунд. Но даже так остаётся «зазор» между детектом и обновлением. Мелкий, но неприятный нюанс, который мы всячески стараемся минимизировать.

Вот. А вайтлистингу наплевать как выглядит «плохое». Он точно знает то, что уже проверено и гарантировано чисто. А всё остальное отдыхает.

Так что вайтлистинг вообще не участвует в гонке вооружений с вредоносами. И как бы вирусописатели не напрягались, выпуская новые троянцы, у пользователя под рукой всегда будет репутационный сервис, который надёжно скажет, что можно запускать, а чем лучше не рисковать. Кстати, эта фича также повышает производительность антивируса – ему не надо проверять файлы из белого списка. Среди профи такой подход называется «Default Deny» – сначала всё запретить, потом разрешить только безопасное.

Недавно провели исследование – среди домашних пользователей эта технология, увы, малоизвестна. Ну, это только начало. Зато в крупных организациях вайтлистинг очень скоро станет одним из столпов корпоративной политики безопасности. И действительно – компаниям проще и надёжнее стандартизовать весь софт, а остальное запретить от греха подальше или же гибко управлять этим. Ну, например разрешить IM только топ-менеджерам, а простым позволить наслаждаться только чисто рабочими программами.

В недавнем релизе Endpoint Protection 8 и Security Center 9 уже есть все прелести белых списков с централизованным управлением, категоризацией, правилами, групповыми политиками и, конечно же, контролем приложений на разных этапах.

Вы спросите, а зачем вообще тогда нужны сигнатуры? Пересели бы все на вайтлистинг и горя бы не знали… Тема очень интересная и объёмная. Если вкратце, то вот так.

Во-первых, белые списки не покрывают всего разнообразия софта. А иногда и хочется и надо запустить что-то неизвестное. Вот тут неплохо бы просканировать файл другими механизмами, да на всякий случай понаблюдать через System Watcher. Во-вторых, удалить вредонос можно только старыми-добрыми сигнатурами и файловым антивирусом. Ну и наконец, в деле защиты никогда нельзя полагаться на какой-то один механизм – это как однорукий боксёр.

Как я много раз говорил:

Защита должна быть многоуровневой, при этом каждый уровень должен дополнять и подстраховывать другой, обеспечивая максимальную безопасность объекта, производительность и удобство вне зависимости от обстановки.

В общем, не кладите все яйца в одну корзину.

И напоследок – видео с популярным объяснением преимуществ вайтлистинга:

Подробнее о нашем вайтлистинге здесь.