13 мая, 2025

Песочница 3.0: «матрица для зловредов» снижает системные требования.

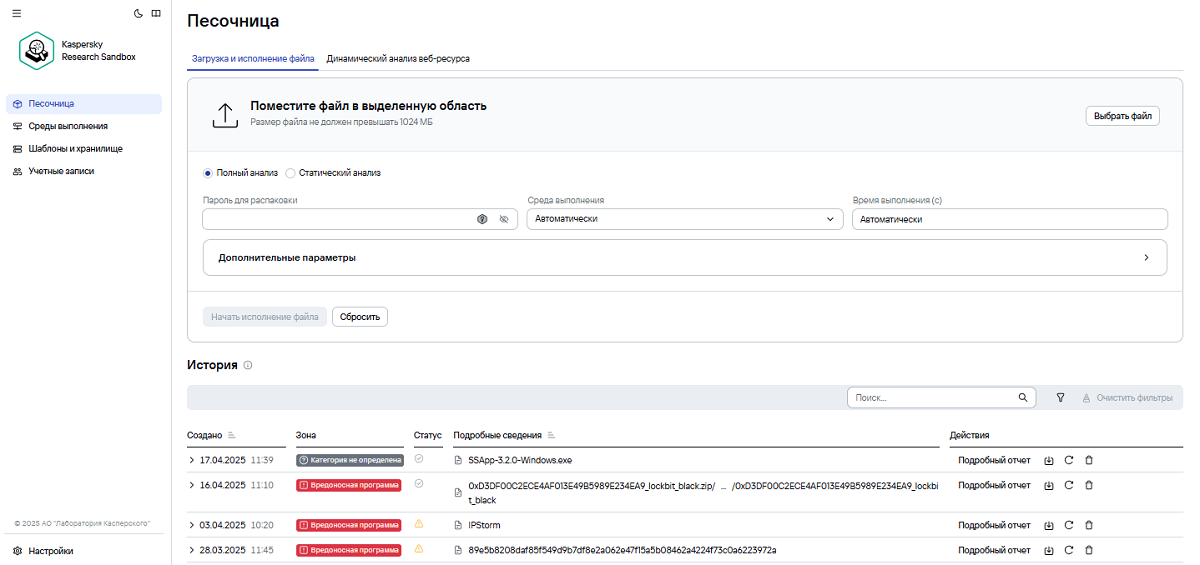

Случилось важное, пусть и не очень громкое событие – вышла третья версия нашей песочницы Research Sandbox. Почему я хочу на это обратить внимание?

Что это такое?

Что такое песочница? Начну совсем издалека. Как понять, что объект (файл, веб-ресурс) – вредоносный? Самый простой способ – это его запустить и посмотреть, что будет. Если крадёт пароли и данные карт или зашифровал файлы и требует выкуп – явно вредоносный.

Очевидно, что делать это на рабочих или домашних машинах, чтобы посмотреть, рванёт или обойдётся, не очень хорошая идея.

Чтобы проверить непонятный объект в лабораторных условиях, создали песочницу, этакую программную чашку Петри, в которой гадость проявляет свою зловредную сущность, а мы на это смотрим под микроскопом.

Статический и динамический анализ

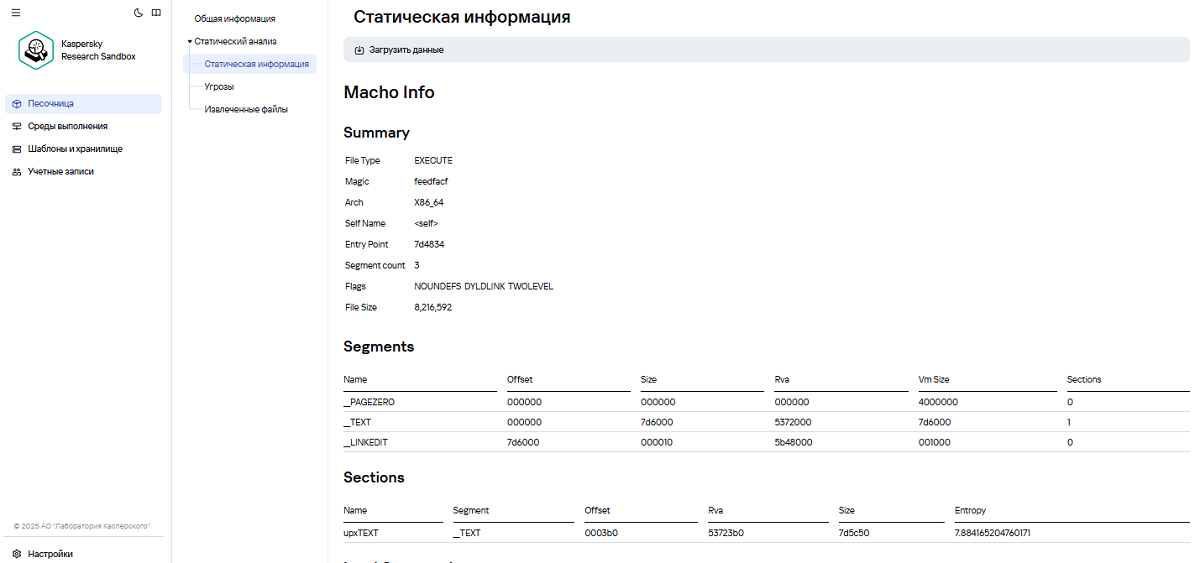

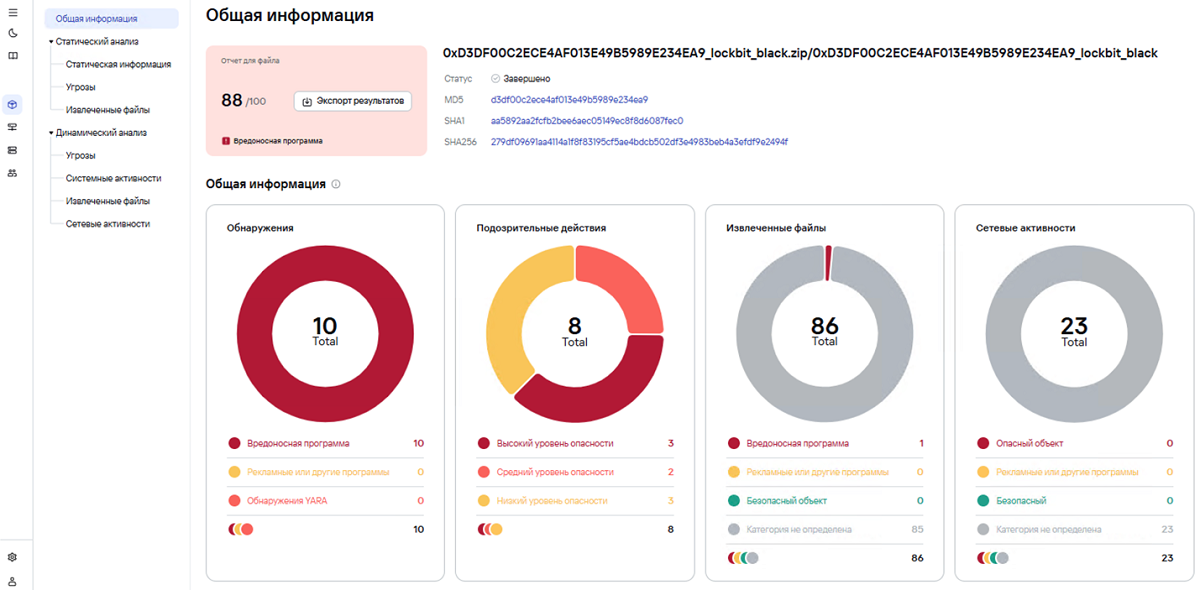

Немного подробностей, как можно смотреть на объект в песочнице. Во-первых, она умеет анализировать его статически – то есть разбирать, смотреть, что внутри, какие связи, анализировать структуру файла, сравнивать это всё с данными репутационной базы, правилами обнаружения, искать уже известные угрозы, выявлять потенциально подозрительные особенности и т. д.

Во-вторых, она умеет быть «матрицей» (не полиграфической или математической, а как в кино с Нео и Морфиусом) для объекта, то есть миром, в котором он может жить своей обычной жизнью. С точки зрения запускаемого файла (скрипта, веб-страницы) песочница – это обычная рабочая станция.

При этом с той стороны, со зловредно-атакующей, с которой мы боремся, тоже не дураки сидят. Они всячески придумывают, как бы распознать искусственную среду и обмануть её.

Продвинутая песочница (как наша) создаёт реалистичную «матрицу для вредоноса». У нас есть самые современные технологии, очень хорошая система логирования событий, и всё это в глубоких слоях виртуальной ОС и самой системы виртуализации, до которых вредонос не может добраться. Ну и реальная жизнь рабочей станции тоже имитируется. Файлы открываются и закрываются, процессы запускаются и прекращаются, пользователь ковыряется в документах, выбирает робот-пылесос на маркетплейсе и жалуется на маленькую зарплату в мессенджере (ну или не совсем так, конкретику по сценариям с имитацией реальной среды с радостью расскажут коллеги по запросу).

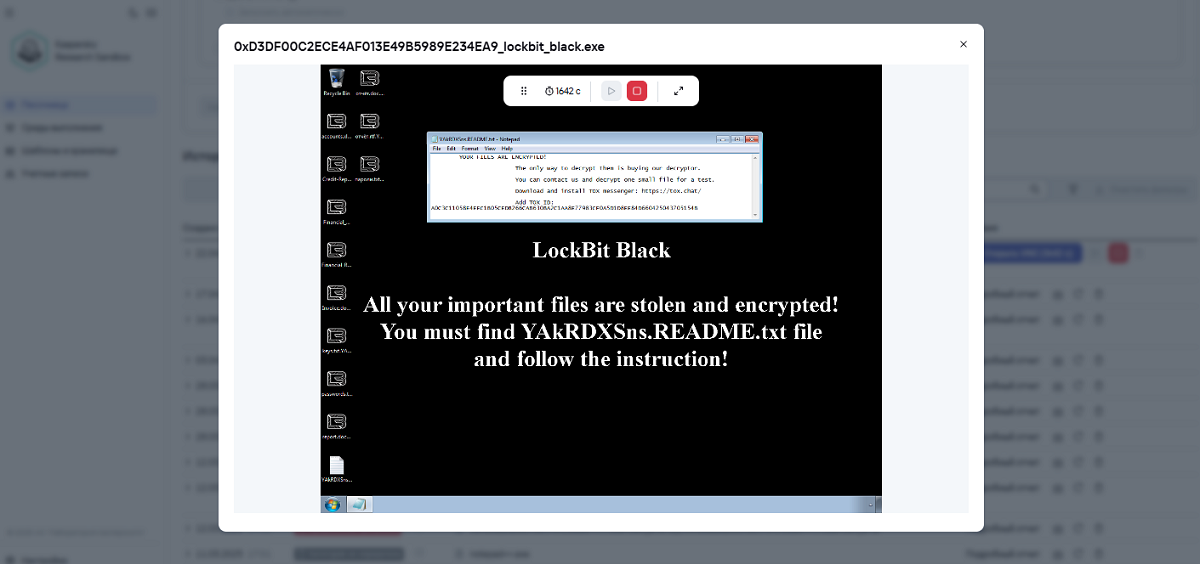

Другими словами, файл (или веб-страница, или скрипт и т.д.) исполняется, а аналитик смотрит, что из этого получается. Называется это динамическим анализом. В третьей версии можно смотреть за исполнением буквально – есть специальный визуальный режим под названием VNC. Например, если вредонос меняет обои рабочего стола на что-то угрожающее («деньги плати!») или неприличное, то можно оценить труды зловредописателей из первого ряда. И как меняются расширения шифруемых файлов – тоже. Получается такой интерактивный фильм-катастрофа с точки зрения отдела ИБ со всеми подробностями и полным погружением. Можно не только наблюдать за выполнением вредоноса, но и запускать его, подпиливая среду по мере необходимости: менять настройки «рабочей станции», запускать дополнительные диагностические инструменты и т.д.

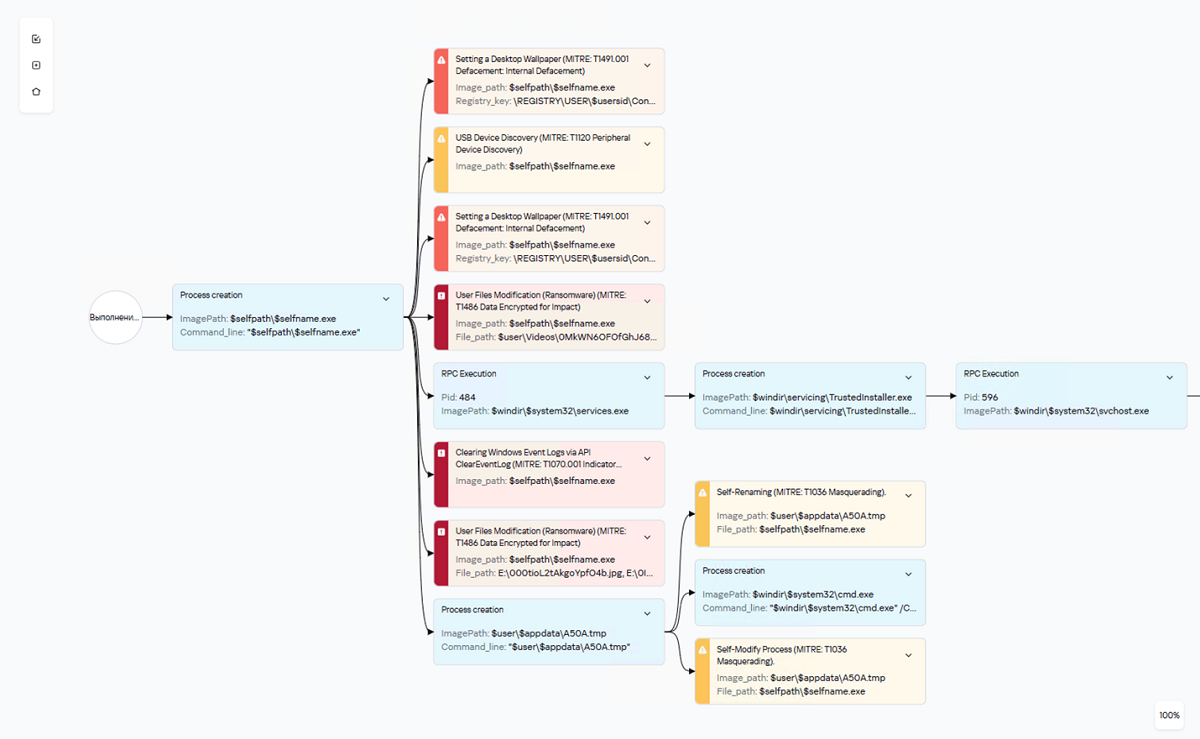

А после завершения динамического анализа можно проанализировать подробный отчет обо всех опасных и подозрительных активностях зловреда и посмотреть карту его выполнения с разметкой каждого опасного шага по международной системе классификации MITRE ATT&CK:

Как получилось снизить системные требования

Важное обновление третьей версии Kaspersky Research Sandbox – это снижение системных требований, что делает её доступной для более широкого круга пользователей. Как известно, со временем «железо» (hardware) становится всё компактнее и быстрее, зато ПО (software) – всё объемнее и медленнее. Наша песочница – одно из счастливых исключений. Как этого добились?

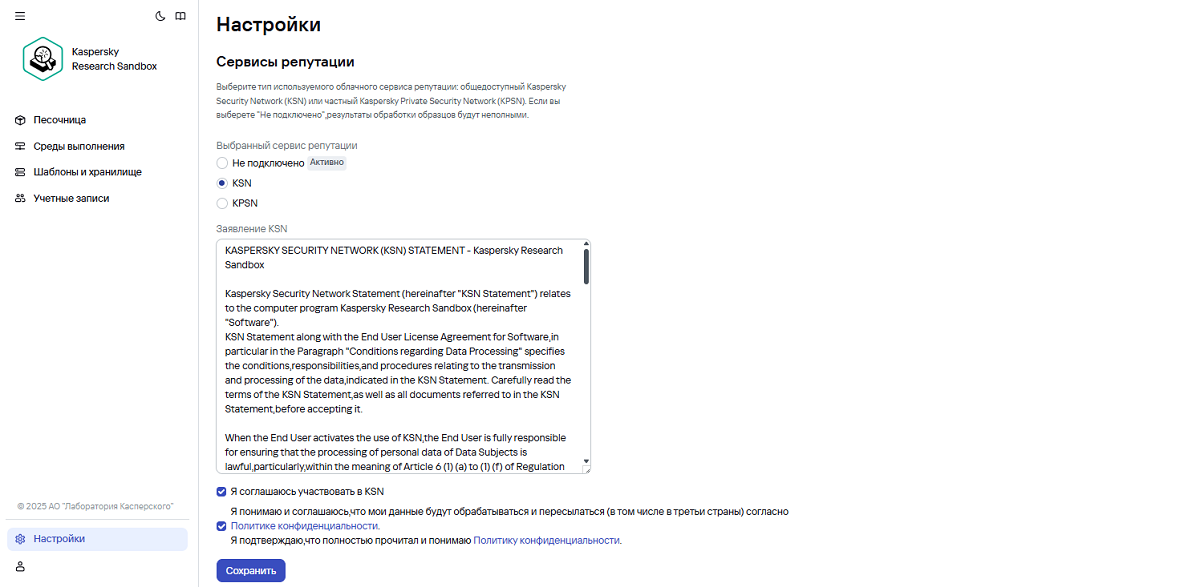

Для правильной работы статического и динамического анализа очень полезно использование нашей репутационной базы. Можно и без неё, но возможности это снижает достаточно ощутимо. Работает это так: песочница отправляет контрольную сумму файла в базу, а та возвращает информацию о нём, замечен ли он уже в чем-то зловредном всей нашей большой и умной инфраструктурой. Репутационная база может сидеть на сервере внутри инфраструктуры компании (KPSN), ничего не отдавая наружу, а только получая обновления. Раньше это был единственный вариант работы исследовательской песочницы.

Третья версия позволяет подключаться к облачной KSN, что означает минус сервер для развертывания (нужен один вместо двух). И да, во многих странах, включая нашу, есть серьезные организации, которые очень сильно не любят отдавать наружу, ни в какое облако, абсолютно ничего, включая хеши файлов. Но даже им такой вариант с одним сервером может пригодиться, чтобы удешевить пилотирование, и, если песочница устраивает, ставить уже с локальной репутационной базой.

Семейство песочниц

Исследовательская песочница 3.0, про которую я тут рассказываю, – это младшая сестра (одна из нескольких, ещё имеется бесплатная / коммерческая облачная сестрёнка на открытом и закрытом угрозном ресурсе Threat Intelligence Portal соответственно, и ещё одна в решении KATA) нашей внутренней царь-песочницы, которая работает на антивирусную лабораторию. Там внедряются все инновации, а потом успешно обкатанные технологии переносятся в продукты, которыми пользуются наши заказчики. Мы в день фиксируем в среднем больше 450 тысяч новых образцов вредоносного ПО, немалую часть как раз с помощью внутренней песочницы, которая, собственно, является очень важной составной частью нашего «Автодятла».

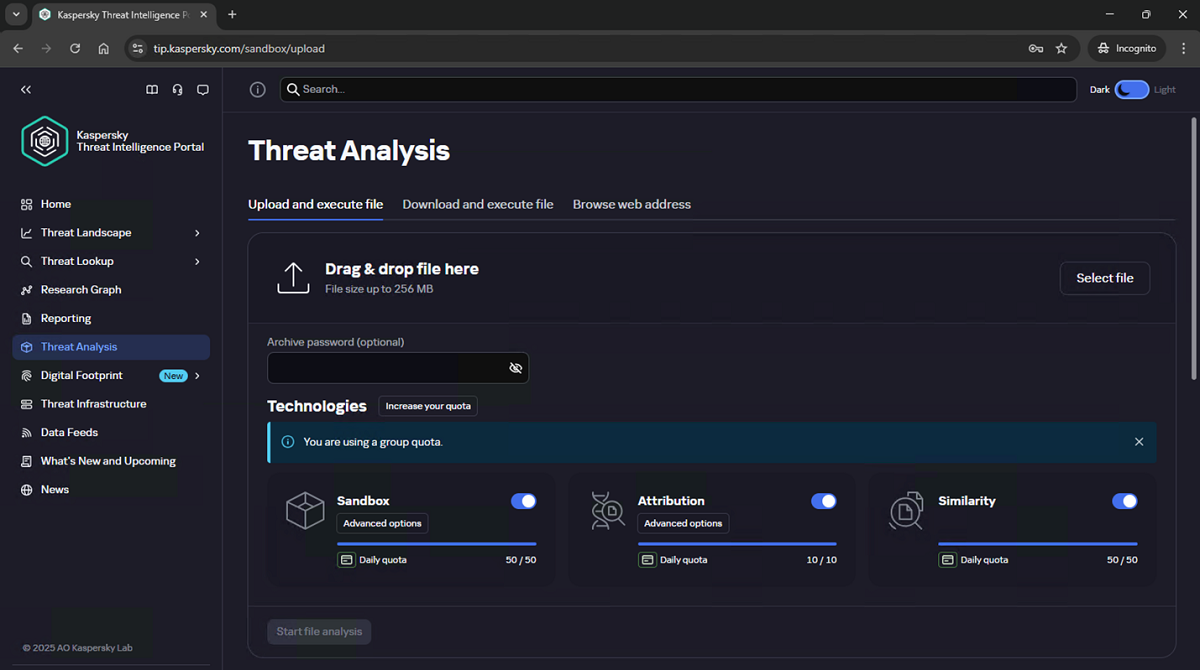

Кстати, исследовательская песочница интегрирована с облачным сервисом проверки данных об угрозах (Threat Lookup) для анализа веб-адресов (URL), хэшей и IP-адресов. Расположен этот сервис на нашем Threat Intelligence Portal, там же расположена и облачная песочница (Threat Analysis). Она вообще не требует собственных ресурсов и серверов, и у нее есть дополнительные очень полезные функции для всех.

В первую очередь это проверка файла на атрибуцию (attribution) и поиск сходства (similarity). В комплексе это КРАЙНЕ полезно для расследований, реагирования на инциденты и вообще поддержания высокого уровня защищенности корпоративной сети. Атрибуция позволяет определить вероятную принадлежность файла к арсеналу известной APT-группировки и сразу же узнать все ее известные тактики и техники, а сходство – найти аналогичные вредоносные файлы, чтобы поискать их признаки в своей инфраструктуре. Злоумышленники могут изменять и пересобирать свои инструменты, но известные вредоносные уши так просто не спрячешь.

Для кого Research Sandbox

Кому нужна исследовательская песочница? Хотя она и способна автоматизированно обрабатывать до 17 тысяч объектов в сутки (в локальном варианте развертывания), основная её задача – максимально подробно анализировать конкретные файлы, обнаруженные в инцидентах кибербезопасности организации. Для этого нужно, чтобы был как минимум один выделенный специалист, отвечающий за информационную безопасность. Или группа специалистов и SOC (корпоративный центр кибербезопасности, Security Operation Center). Её специализация – это вдумчиво посмотреть, углубиться, проанализировать, хорошо подходит для работы антивирусного аналитика или для реагирования на инциденты.

Для некоторых задач нужна песочница, работающая на потоке, которая из почты, из трафика выцепляет и анализирует непонятное, в нашем случае это песочница KATA. А за исследовательской песочницей садится специалист, погружается, углубляется, ищет связи, смотрит, как оно работает.

Эта версия песочницы поддерживает основные версии Windows (11-я в планах), Android, Linux, а также статический анализ исполняемых файлов для других ОС, например, macOS. Планов много, двигаемся потихоньку, всё семейство песочниц развивается.

Кстати, чем информационная безопасность интереснее, чем, скажем, микробиология? Бактерии и вирусы не имеют интеллекта, они могут пытаться исследователей заразить и даже убить, но на общих началах – не строят козни, чтобы их обхитрить. А киберпреступники – интеллект имеют и козни строят! Поэтому борьба со зловредством – это борьба умов, которая и делает нашу сферу столь увлекательной. Это касается как использования песочницы, например, для расследований или реагирования, так и её разработки. Информационная безопасность – это постоянная борьба умов, Шерлоки против Мориарти, и это очень круто!