25 июля, 2014

Ай-да-новости 25.07.2014

Крепче за баранку держись, шофер (с)

Новости о новых взломах, таргетированных атаках и эпидемиях как-то уже публике приелись. Что не приелось? Увы, много чего ещё можно хакнуть и потихоньку хакают. На прошлой неделе пришла депеша из Китая, где на очередном хакерском «фестивале» поломали Теслу (машину :). А чем хороша Тесла? Ну, экологичность, внешний вид, прочие обычные автомобильные ТТХ — это да. А что ещё? Ага! Электронная начинка и обилие возможностей удалённого управления со всяких умных девайсов! Увы, любая функциональность (особенно разработанная без привлечения спецов по IT-безопасности) тащит за собой новые угрозы. И вот, одну такую угрозу нашли ребята из одной китайской компании.

Суть хака в следующем: злоумышленник может управлять тормозами, сигналом и освещением автомобиля, в том числе находящимся в движении. Вот вам и Watch_Dogs! Правда, никаких деталей как это сделать опубликовано не было. В полном соответствии с принципом «responsible disclosure», сии детали были направлены прямиком в Теслу для изучения и исправления. Ну, что ж, посмотрим-поглядим, вообще «был ли мальчик». Уж сколько раз оказывалось, что взлом или невозможен или возможен при каких-нибудь нечеловеческих условиях. Впрочем, я не удивлюсь, если дыра будет реальной. Мы тут недавно провели любопытное исследование умной начинки BMW: возможностей для хака там предостаточно.

Бумеранг.

Новость о паролях. Журналист WSJ решил на практике, на себе доказать нафигникомуненужность паролей. Пароли – на свалку! У нас же есть более продвинутые технологии многофакторной аутентификации, в том числе по одноразовому паролю через SMS! Ну, возразить нечего, 2FA рулит (хотя её уже тоже научились обходить)! Однако эксперимент не совсем удался: журналист выложил в паблик пароль к своему Твиттеру, подключив подтверждение логина на свой телефон. Аккаунт не взломали, но ему пришлось быстро прекратить опыт – желающих опровергнуть теорию о ненужности паролей оказалось так много, что телефон журналиста «взорвался» от SMS-запросов :)

Вредные советы.

Пароли – тема горячая, и вот ещё из этой области.

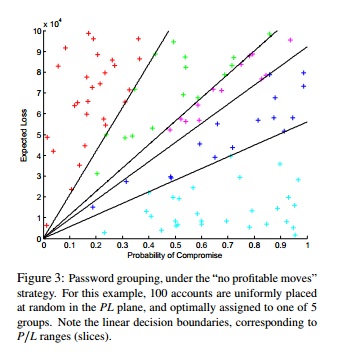

Сколько веб-сервисов вы используете? А сколько паролей? У подавляющего большинства вторая цифра – один, вне зависимости от цифры первой. Да, мы используем один и тот же пароль везде. Что хуже – не только в Интернете, но и для доступа к корпоративным ресурсам. С другой стороны, запомнить стопятьсот паролей за пределами человеческих способностей. Что делать? Микрософт предложил математическую модель высокой надёжности, чтобы управлять всеми аккаунтами с помощью ограниченного числа паролей. Типа разбиваем веб-сервисы на группы с т.з. их важности и на каждую назначаем отдельный пароль. Важная оговорка к исследованию: модель не рекомендуется для онлайн-банкинга и других сервисов, где пахнет деньгами.

А если идея не понравилась, то есть более простое (и надёжное) решение – password manager.

Я знаю, чем занимается ваш OPC-сервер.

Безопасность промышленных систем – это отдельная песня. Я уже один раз сглазил, теперь к кассандризмам отношусь с осторожностью. Но что не новость из этой области, то фейспалм или мурашки по коже. Или и то и другое.

Зловреды вплотную подбираются к торчащим наружу SCADA-системам. Эй, АСУТПшники! Не торчите свои системы в Интернет! Вообще никуда не торчите :) Там злые акулы и гориллы быстро намотают их на красную кнопку какой-нибудь нехорошей разведки. И вот тому ещё один звоночек: у одной модификации трояна Havex обнаружился презабавный модуль, сканирующий OPC-серверы («толмач» между программным контроллером и системой управления). Т.е. если эта пакость попадает в корпоративную сеть (например, компьютер бухгалтера), то кибер-негодяи поймут что и как у вас занимается промышленными процессами.

Хорошие новости: похоже, этот модуль Havex ни что иное как концепт. В реальной жизни его боевое применение замечено не было. Впрочем, в работоспособности этой функции сомневаться не приходится. А в секюрити от теории к практике короткая дорожка.

Another one bites the dust.

Одним ботнетом стало меньше. Мы тут вместе с Европолом, ФБР, GCHQ сотоварищи навалились на Shylock и … в общем, нет больше Shylock’а. Операция была сложная, сразу во многих странах, пришлось собирать и анализировать тонны информации, планировать операцию, чтобы всех и сразу. Но что радует – это ведь работает! Ещё лет 5 назад такие вещи делались еле-еле, с громким бюрократическим скрипом. Лет 10 назад они вообще были нереальны из-за закрытости кибер-полиции и недостатка кадров.

Проклятие рода Баскервилей.

Как вы догадались – речь о Java. Т.е. она везде есть, отказаться от неё сложно, поскольку многие сервисы просто перестанут работать. А с другой стороны, обилие в Java дыр, багов и, соответственно, специфической малвары и атак – всё это как-то не создаёт комфорные условия для работы. Парадокс: задуманная как самая секюрная платформа, сейчас Java не ругает только ленивый и именно за несекюрность. Что-то как-то не получается у Oracle совладать с безопасностью. Такое впечатление, что после покупки Sun Java попала у них в категорию low priority. Ну уж очень пахнет остаточным принципом.

А вот интересно: кто действительно отключил Java в своём(их) браузере(ах)?

Опрос в блоге @e_kaspersky_ru: кто отключил в браузере Java?Tweet

А кто ещё не отключил – срочно ставить патч!